|

|

Популярные авторы:: БСЭ :: Чехов Антон Павлович :: Лондон Джек :: Лесков Николай Семёнович :: Раззаков Федор :: Говард Роберт Ирвин :: Завтра Газета :: Нортон Андрэ :: Петрушевская Людмила :: Твен Марк Популярные книги:: Бурый волк :: Справочник по реестру Windows XP :: ЛСД – мой трудный ребёнок :: Sublimatio (стихи) :: Вампиpы, Миф или pеальность :: Черные очки :: Песчаная дорога в лесу :: Лётчики :: К новому солнцу :: Жемчужина моей коллекции |

Компьютерра (№255) - Журнал «Компьютерра» № 38 от 17 октября 2006 годаModernLib.Net / Компьютеры / Компьютерра / Журнал «Компьютерра» № 38 от 17 октября 2006 года - Чтение (стр. 6)

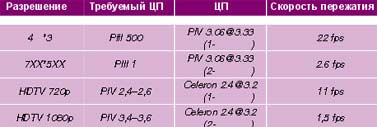

Ура! Теперь вы можете посчитать битрейт видео (запомните его и выбранный аудиобитрейт!), а стало быть, и первое приближение Quality Index’a с максимально возможным разрешением картинки. x264 обеспечивает практически неотличимое от оригинала качество при QI в пределах от 1200 до 2000 в зависимости от исходного фильма. Если получившееся у вас значение QI меньше 1200, чуть уменьшите разрешение в MeGUI и пересчитайте QI заново. Закладка Filters • Deinterlacing: перевод чересстрочной картинки в прогрессивную, или, по-простому, ликвидация эффекта «расчески». После нажатия магической кнопки Analyse MeGUI возьмется определить тип вашего видео. В большинстве случаев, когда источник чисто прогрессивный или чересстрочный, MeGUI не ошибается. А вот когда я сжимал документальный фильм с вкраплениями кадров старой кинохроники (естественно, прогрессивных) на фоне общей чересстрочности материала MeGUI схалтурила и предложила страшный алгоритм деинтерлейсинга, который путал полукадры на границе смены планов. Мало того что алгоритм работал крайне медленно, так в итоге все пришлось пережимать заново. Поэтому обязательно проверьте, правильно ли MeGUI выбрала метод deinterlace (это можно сделать перед началом непосредственно кодирования), и в случае чего исправьте скрипт вручную, установив стандартный деинтерлейс командой Field Deinterlace(blend=false). • Noise Filter: шумодав. Следует отключить, только если вы сжимаете очень качественный материал (например, фильм на оригинальном двухслойном DVD или HDTV-рип). В остальных случаях выбирайте ту или иную степень шумоподавления экспериментально, руководствуясь простым правилом — работа шумодава не должна быть заметна глазу. Ведь шумодав (этот, по крайней мере) нужен вовсе не ради улучшения визуального качества картинки, а ради ее адаптации для компрессора, который может болезненно воспринимать те микрошумы, кои человеческий глаз оставит без внимания. Все остальные настройки AviSynth Script Creator’a предлагаю оставить по умолчанию, а при желании изучить самостоятельно. Теперь сохраните скрипт. В результате получится avs-файл, который нужно открыть в Classic Media Player [Если скрипт не проиграется, скачайте и установите YuvCodecs, а также проверьте через текстовый редактор, правильно ли в скрипте указаны пути к плагинам и файлам источников. В случае ошибки, кстати, вместо видео AVISynth покажет описание ошибки и номер строчки в скрипте, где она возникла]. Перед вами окажется именно то изображение (только пикселы у avs-скрипта при просмотре будут квадратными), которое впоследствии получит и сожмет x264.exe. Можете поэкспериментировать с шумодавом и другими настройками скрипта — после сохранения изменений достаточно переоткрыть avs-файл, чтобы сразу увидеть результат. Все нормально? Длительность, разрешение, deinterlace? Тогда приступайте к кодированию. Кодирование видео Дальше никаких особых сложностей нет. Закройте Script Creator и отправляйтесь в основное окно MeGUI, в закладку Input. Укажите путь к avs-файлу, выставьте кодек x264 и контейнер mp4, выберите профайл HQ-Slowest для получения максимально качественного результата (свежие профайлы были автоматически скачаны при первичной настройке MeGUI), нажмите кнопочку Config напротив выбора кодека и в открывшемся окне укажите битрейт, который вы рассчитали, выбирая разрешение изображения. Все остальные настройки кодека можно оставить по умолчанию, доверившись авторам профайла, но если жажда исследования в вас до сих пор не угасла, можете почитать о них подробнее тут: mewiki.project357.com/X264_Configu-ration (на английском языке, правда). Итак, теоретически все готово для начала кодирования. Нажмите кнопку Enqueue, в результате чего в закладке Queue главного окна MeGUI в очередь встанут два прохода кодирования видео. Во время первого прохода кодек «присматривается» ко входному материалу и «размышляет», как бы лучше размазать по нему доступные мегабайты. Результаты «размышлений» записываются во временный файл статистики. Во время второго прохода происходит непосредственно кодирование материала. Для запуска обоих проходов служит, как нетрудно догадаться, кнопка Start, после нажатия которой ваш компьютер призадумается подобно двоечнику на экзамене (см. таблицу производительности). Кодирование аудио Звук, в принципе, можно пережать в той же MeGUI, но мне, честно говоря, не нравятся ее возможности по настройке командной строки neroAacEnc.exe, так что для этих целей я использую foobar2000. Единственное, кроме дистрибутива, что вам понадобится для сжатия в mp4 AAC, — это сам кодировщик neroAacEnc.exe да плагины для декодирования ac3 и DTS (разумеется, они нужны только для ac3— и DTS-файлов при пережатии DVD; поддержка WAV, mp3 и многих других форматов обеспечивается без всяких расширений), которые следует положить в папку foobar2000\components. При первом запуске конвертирования Foobar2000 спросит вас, где, собственно, ему взять neroAacEnc.exe, так передайте любопытному, что MeGUI уже автоматически скачала и положила его к себе в папку.  Откройте ваши звуковые файлы в Foobar’e и по правому клику мыши выберите опцию Convert. Настройте кодек Nero, выбрав двухпроходное кодирование (ABR, two-pass, slow to encode) и указав расчетный битрейт. Нажимайте ОК, процесс пошел. Не правда ли, проще, чем с видео? Сведение В результате размышлений компьютера у вас теоретически должно получиться два mp4-файла — один со звуком, другой с видео. Это уже почти финал, остался последний шаг. «Замуксить», то есть свести воедино звук и видео, можно из той же MeGUI, для чего в разделе Tools -> Muxer имеется утилита mp4 muxer. Если вы успешно проделали все предыдущие действия, то с этой утилитой легко разберетесь самостоятельно. Кстати, обратите внимание, что в микшере есть возможность добавить в итоговый файл чаптеры и субтитры. Чаптеры можно задать в MeGUI (Tools -> Chapter Creator), а для субтитров существует пара замечательных бесплатных программ. Subtitle Workshop позволяет удобно оттитровать свой ролик, а SubRip — признанный авторитет в «сдирании» субтитров с DVD-дисков. Воспроизведение Итак, кажется, вы добрались до самого трепетного момента — просмотра результатов ваших трудов. Уймите дрожь в коленках — прежде потребуется еще одно, последнее усилие, чтобы научить вашу систему открывать mp4-файлы. Для этого необходимы декодеры h264— и AAC-потоков, а также mp4-сплиттер. Haali Media Splitter нужен потому, что по умолчанию Windows знать не знает о существовании mp4-файлов и при попытке их открыть впадает в оцепенение. В бесплатном виде декодеры имеются в составе ffdshow — известного комплексного видеодекодера. В рамках стилистики этой статьи было бы несуразно предложить читателю такой простой выход — взять и скачать пару файлов. Тем более что установка «тяжелой» ffdshow, подхватывающей декодирование почти всех видеофайлов системы, часто бывает нежелательна. Лучше я расскажу, как декодируют mp4 настоящие «правильные пацаны». Некоторое время назад компания CoreCodec выпускала бесплатный декодер h264 под названием CoreAVC Beta. Декодер просто замечательный — и по сей день скорость его работы на 15—30% выше, чем у конкурентов (ffdshow в их числе), при идентичном качестве. Но вот незадача: жажда наживы затмила разработчикам разум, и в какой-то момент бесплатная CoreAVC Beta превратилась в платную CoreAVC 1.1. В Сети, разумеется, осела последняя бесплатная бета-версия, которую не составит труда найти. В отличие от CoreAVC 1.1, насколько я заметил, в ней нет поддержки анаморфного видео (то есть прямоугольные пикселы отображаются квадратными), а в инсталляционном пакете не прилагается упомянутый выше Haali Media Splitter для файлов mp4. Версию 1.1 найти гораздо труднее, но если вы законопослушны, то всегда можете купить ее на сайте разработчика. Пропал и отличный декодер звука Core AAC — на официальном сайте разработчика перед публикацией статьи я вообще не нашел упоминания о нем. После того как декодеры и сплиттер будут установлены, mp4-файлы начнут открываться в любом DirectShow-проигрывателе, хоть в Windows Media Player 10. Чаптеры, переключение аудиоканалов и субтитры, правда, заработают только в каком-нибудь более приличном плейере, вроде Classic Media Player. Итоги Довольно почешите живот — вы создали ролик с помощью самых прогрессивных на сегодняшний день технологий и получили оптимальное соотношение качество/размер. На вашем месте я бы ни за что не поверил предыдущему высказыванию, а потому специально положил на свою домашнюю страничку несколько видеофрагментов, закодированных по вышеизложенной методике: www.finar.ru/video/previews. Если вы заинтересовались процессом и чувствуете, что информации этого краткого обзора недостаточно, зайдите сюда: • www.doom9.org — основной международный сайт, посвященный обработке видео. Многие авторы описанных сегодня программ и утилит собираются и обсуждают свои разработки именно тут (на английском языке); • forum.mediatory.ru — основной русскоязычный форум, посвященный обработке видео; • forum.ixbt.com/topic.cgi?id= 29:25719 — тема на форуме iXBT, посвященная авторскому сборнику утилит для создания AVC-видео, основанного на MeGUI. Сборник удобен при отсутствии широкополосного доступа к Сети, так как почти все необходимое находится внутри одного архива; • mewiki.project357.com/Main_Page — детальное описание настроек MeGUI на английском языке. Создание avs-скриптов вручную Для продуктивной работы с MeGUI желательно понять базовые приемы языка AviSynth. Задача не простая, но приложенные усилия компенсируются полной прозрачностью процесса кодирования и широчайшими возможностями по преподготовке видео. Вы сможете создавать любые скрипты с использованием любых встроенных и внешних фильтров обработки изображения, подавая на вход любое видео, — вне зависимости от выполненных действий x264 получит на вход стандартный поток. Для AVISynth написано и свободно распространяется в Сети невероятное количество плагинов для обработки изображения и декодирования всех популярных видеоформатов. Следует, однако, помнить, что для совместимости с x264.exe нужно соблюдать несколько условий: • разрешение сгенерированного видео должно быть кратно минимум шестнадцати, как по горизонтали, так и по вертикали; • картинка должна быть прогрессивной (в рамках «совместимости» с этой статьей, по крайней мере); • х264 понимает на входе видео в «родном» для MPEG цветовом пространстве YUV 4:2:0 (для перевода в это пространство в скриптах AVISynth используется команда ConvertToYV12). Дополнительную информацию по созданию AVS-скриптов можно найти в прилагающейся к AVISynth документации и тут: forum.ixbt.com/topic.cgi?id=29:9331. ИНТЕРНЕТ: Осетеневшие радикалы: Экстремисты обживаются в Интернете Автор: Родион Насакин Интернет, как известно, является отражением общества, а потому практически каждое политическое, экономическое или социальное явление оставляет в Сети свой след. Не стал исключением и экстремизм во всех его ипостасях: от пропаганды идей и вербовки сторонников до планирования и реализации террористических акций. У приверженцев радикальных политических течений с развитием Сети появился широкий выбор инструментов воздействия, которыми они не преминули воспользоваться. Новые средства, старые цели Международные террористические организации регулярно пользуются возможностью мгновенного обращения к аудитории в мировых масштабах. Эффективное взаимодействие со средствами массовой информации — ключевой фактор успешной деятельности подобных группировок, поскольку, в отличие от «классической» войны, целью террористических акций является вовсе не сокращение человеческого или технического потенциала противника. Это лишь повод напомнить о себе, заинтересовать своей деятельностью или посеять панику во враждебных странах.  Интернет не знает себе равных по удобству организации публичных выступлений лидеров экстремистских течений, а также угроз конкретным лицам или целым государствам. Террористы все реже обращаются к телеканалам или прессе в надежде получить доступ к массам путем интервью или трансляции/публикации соответствующих материалов. А если такое и случается, то передача идет по электронной почте. Обычно же материалы террористов с минимальными трудозатратами и риском размещаются в Сети, и представители СМИ черпают новости уже непосредственно с сайтов. При этом ресурсы экстремистов, предназначенные для информирования мирового сообщества о своей позиции, как правило, имеют несколько версий на разных языках. В частности, перуанская ультралевая организация «Тупак Амару» рассказывает о своих «подвигах» на английском, испанском, японском и итальянском. Сайт баскских сепаратистов доступен на немецком, французском, итальянском и кастильском языках. Исламская партия Туркестана использует арабский, английский и русский, а их «коллеги» из числа чеченских сепаратистов, базирующиеся на безызвестном ресурсе «Кавказ-Центр», вместо арабского пользуются турецким. Все чаще Интернет используется для сбора денежных средств в поддержку того или иного экстремистского движения. Так, на сайте Иранской республиканской армии имеется специальный раздел, на котором можно сделать пожертвование с помощью кредитной карты. Наиболее предприимчивые экстремисты создают для этой цели сеть благотворительных фондов и неправительственных организаций, активно работающих в онлайне. В частности, настоятельно просит оказать посильную помощь на сайтах, зарегистрированных в разных уголках мира, суннитская организация «Хизб аль Тахрир», прилагая банковские реквизиты для перевода. А ХАМАС одно время собирал средства при посредничестве техасской благотворительной организации. Некоторые группы даже занимаются онлайн-трейдингом, зарабатывая на перепадах котировок ценных бумаг вследствие терактов, о которых такие «инсайдеры» знают заранее. Еще одним видом бизнеса экстремистских организаций является продажа через Интернет флагов, футболок, плакатов и значков со своей символикой, а также аудио— и видеозаписей терактов и выступлений лидеров. Между прочим Почему-то принято считать арабских террористов мусульманами. Это не так: среди поддерживающих их граждан найдется немало христиан арабского происхождения. Кровь иногда важнее религии. Впервые о широких возможностях Интернета по обмену зашифрованной информацией между террористическими организациями заговорили после событий 11 сентября 2001 года. В ходе расследования деятельности «Аль-Каиды» в США сотрудники ФБР предположили, что боевики активно применяли различные методы скрытой передачи данных, в том числе стеганографию. В современных условиях стеганография реализуется в основном в виде графических или текстовых сообщений, «спрятанных» с помощью специального софта внутри jpeg-изображений и звуковых файлов. Секретная информация в этом случае содержится в нескольких измененных пикселах или не улавливаемых человеческим слухом битах композиций, так что обнаружить ее практически невозможно. Для расшифровки потребуется соответствующий софт и ключ. По утверждению американских чиновников и следователей, Усама бен Ладен и его сподвижники приступили к использованию стеганографии задолго до атаки на Всемирный торговый центр. Фотографии и карты объектов нападения, а также должностных лиц передавались исполнителям на популярных интернет-узлах, не подпадающих под стандартный мониторинг спецслужб. Последние отслеживают обновления преимущественно на сайтах и форумах террористических организаций, тогда как члены «Аль-Каиды» и других группировок контактируют с помощью спортивных чатов, порнографических сайтов и прочих ресурсов с массовой посещаемостью. Три года назад ФБР сделало запрос о внесении в госбюджет США статьи, предусматривающей ассигнования на обучение агентов новым коммуникативным технологиям, которые используют террористы, поскольку многие сотрудники просто не имели необходимых технических знаний и навыков для обнаружения стеганографических сообщений.  Впрочем, однозначного мнения о масштабах использования «Аль-Каидой» и другими организациями таких шифровок как не было четыре года назад, так нет и сейчас. И у скептиков тоже имеется немало доводов в пользу относительно редкого применения террористами стеганографии. В частности, буквально за несколько дней до атаки на нью-йоркские небоскребы специалисты из Мичиганского университета искали в Сети изображения, в которых потенциально могла быть скрыта информация о возможных терактах. Поиски успехом не увенчались. Позже ФБР удалось найти сотни обычных электронных писем, так или иначе связанных с атаками 11 сентября. Эти сообщения были написаны на английском и арабском языках без использования криптографии и отправлены с личных или библиотечных компьютеров. Появилась версия, что бен Ладен специально снабдил спецслужбы дезинформацией об активном применении стеганографии, чтобы ослабить бдительность по другим каналам своих коммуникаций. Еще более вдохновило скептиков исследование Нильса Провоса, проверившего на наличие скрытых посланий около 2 млн. изображений на одном из самых посещаемых ресурсов — онлайн-аукционе eBay. Ему не удалось обнаружить ни одной картинки с «подтекстом». Впрочем, нельзя скидывать со счетов тот факт, что у террористов был широкий выбор — около 100 млн. сайтов, существующих в Интернете, многие из которых пользуются немалой популярностью. Также вскоре после начала военных действий в Ираке на европейских мусульман обрушились e-mail-призывы к участию в войне против коалиционных сил. Кроме того, добровольцев искали в чатах и форумах, куда спецслужбы даже внедряли своих агентов для пресечения рекрутинговой деятельности. Причем подобные контрмеры принесли положительные результаты, что, увы, случается нечасто. Огласку получил арест американского военнослужащего, выразившего готовность передать конфиденциальную информацию представителю «Аль-Каиды», с которым познакомился в Сети. Повезло, что на сей раз под террориста «маскировался» агент ФБР. Однако остается вопрос, сколько подобных случаев выявить не удалось. Как взорвать миллион Стандартный контент ресурса экстремистской организации включает новости, имеющие отношение к ее деятельности, историю движения, политическую и идеологическую программу, биографии лидеров, подробный рассказ о дружественных общественно-политических партиях и объединениях, резкую критику в адрес противников. На сайтах террористических групп, как правило, имеется раздел, посвященный оправданию боевых акций в глазах мирового сообщества и попыткам представить свои действия в качестве вынужденной ответной меры. Обычно кровавые подробности не приводятся, хотя некоторые организации, такие как «Хизболла» и ХАМАС, размещают на своих сайтах подробные рассказы о проведенных операциях (впрочем, это может служить отчетом для спонсоров, чья оценка зачастую важнее для боевиков, нежели общественный имидж), обычно в эпическом стиле. На сепаратистских сайтах также в обязательном порядке присутствует карта спорных территорий. Всего же, согласно подсчетам американского исследователя терроризма Габриэля Вейманна, в Интернете сейчас существует около 4800 сайтов, принадлежащих экстремистам. Виртуальные рассадники Борьба за мир Одним из эффективных способов борьбы с шахидами стала угроза израильской полиции хоронить останки самоубийц завернутыми в свиные шкуры. О стремительности, с которой ультрас осваивают интернет-среду, свидетельствует исследование, проведенное институтом USIP (United States Institute for Peace). Согласно его результатам, если в 1998 году около половины из тридцати организаций, которые американские власти относят к террористическим, имели свои представительства в Интернете, то в 2005 году уже можно было обнаружить сайты практически всех известных экстремистских групп, публикующих материалы на сорока языках. Еще более удручающую оценку масштабам угрозы дал известный американский исследователь терроризма Габриэл Вейманн в своей книге «Террор в Интернете: новая арена битвы, новые вызовы» («Terror on the Internet: The New Arena, the New Challenges»), изданной в мае нынешнего года. По мнению автора, методы использования Сети политическими экстремистами существенно изменились, на что не обратили должного внимания правоохранительные органы, по сей день больше озабоченные кибертерроризмом со стороны частных лиц, в первую очередь атакам хакеров на коммерческие и государственные веб-ресурсы. Эффективно же противостоять международному терроризму они не в силах. В частности, многочисленные попытки спецслужб США перекрыть «Аль-Каиде» доступ к размещению информации и ведению иной деятельности в Сети, несмотря на щедрое правительственное финансирование, потерпели неудачу. Террористы тем временем все реже сообщают в Интернете о своих действиях и результатах, уделяя гораздо больше внимания рассказам о жестокости своих противников (по некоторым данным, следуя советам профессиональных идеологов и имиджмейкеров). Впрочем, такими «разоблачениями» они занимаются не в ущерб основной деятельности. Разнообразных инструкций по проведению терактов (например, руководств по самостоятельному изготовлению взрывных устройств) с каждым годом становится все больше. Некоторые из них уже стали «классическими». Прежде всего это относится, конечно же, к «Поваренной книге анархиста», одному из первых и самых популярных в соответствующих кругах учебников для террористов. А на сайте ХАМАС можно найти «Пособие моджахедов по отравляющим веществам», где подробно объясняется технология изготовления ядовитых газов и аналогичных по назначению субстанций в домашних условиях. Если инструкцию от ХАМАС можно сравнить с брошюрой, то еще одно активно распространяемое в Сети «произведение» — «Энциклопедия джихада», написанная членами «Аль-Каиды», — это объемистый том, который содержит инструкции не только по проведению терактов, но и по основам конспирации. Наш ответ Весной 2006 года «Корбина Телеком» заблокировала доступ к сайту «Аль-Фатех», который, между прочим, был предназначен даже не для российской, а для арабской аудитории. Это веб-проект ХАМАС, рассчитанный на детей Палестинской автономии. На нем дети могут подробно ознакомиться с якобы достойной жизнью и славной смертью своих сверстников-шахидов, почитать о родительских благословениях «на правое дело», даваемых сквозь слезы, и получить множество другой подобной информации. В частности, в биографии одного из участников терактов, совершенных ХАМАС на автобусных остановках израильского города Беэр-Шева в 2004 году, рассказывается, как мать шахида, узнав об обстоятельствах смерти сына, накупила угощений для всех, кто придет ее поздравить. Рунет не отстает  Доля русскоязычных ресурсов в созвездии экстремистских сайтов сравнительно невелика. По крайней мере, согласно официальным данным МВД, прозвучавшим на Международной практической конференции по борьбе с киберпреступностью и кибертерроризмом (апрель этого года), в Рунете действуют около сорока сайтов, и только каждый четвертый физически располагается на серверах отечественных провайдеров. Впрочем, нельзя сказать, что относительно скромный экстремистский сегмент не доставляет хлопот российским правоохранительным органам. Так, в марте текущего года петербургская прокуратура возбудила уголовное дело в связи с наличием на сайтах городских нацистских организаций так называемого «пособия по уличному террору». Руководство, находившееся в открытом доступе, содержало подробный, с указанием мельчайших деталей инструктаж по расправам с выходцами из других стран. В частности, авторы рекомендовали подросткам объединяться в специальные группы, называемые «белыми патрулями», и детально описывали порядок «патрулирования» города в поисках жертв. При обнаружении таковых надлежало приступить к их «физическому уничтожению». И все же российские власти до последнего времени были больше озабочены не ультраправыми настроениями в Сети, а интернет-деятельностью чеченских сепаратистов. В частности, Министерство иностранных дел РФ уже второй год пытается закрыть основной информационный ресурс боевиков — сайт «Кавказ-центр», который успел поменять хостинги в нескольких странах Прибалтики и Скандинавии. Требования российских властей к правительствам соответствующих государств закрыть сайт после длительных рассмотрений удовлетворялись, и ресурс на некоторое время прекращал работу. Однако на момент написания статьи сайт вновь был доступен. Более того, он, похоже, успешно развивается. В частности, на главной странице сообщается об открытии его WAP-версии для мобильных телефонов и КПК. Борьбу с интернет-присутствием чеченских террористов пока нельзя назвать успешной. Однако с начала 2006 года российские власти озаботились еще одним направлением — ростом веб-ресурсов националистической тематики в Рунете. От разговоров к делу законодателей заставила перейти трагедия в московской синагоге. На допросах обвиняемый показал, что антисемитскую информацию он искал преимущественно в Интернете. И, кстати, внутренний план синагоги раздобыл там же. Вас стерли Бурю эмоций вызвала публикация в Интернете ролика об устранении точечным ракетным пуском групп террористов, передвигающихся по территории Палестинской автономии. И уж совсем необычной была трансляция ликвидации особо опасного деятеля в прямом эфире одного из израильских телеканалов. С целью пресечения пропаганды экстремизма представители Госдумы предложили ввести несколько поправок к Уголовному и Административному кодексам, а также к закону «О противодействии экстремистской деятельности», ужесточающих наказание за распространение соответствующих материалов в Сети. Интернет официально признавался наиболее опасным местом для экстремистской агитации, поскольку его возможности по вовлечению большого числа граждан значительно выше, чем у любых других источников. И как следствие, использование Сети отнесли к отягчающим обстоятельствам для пропагандистов антиконституционных лозунгов, предусмотрев наказание вплоть до пяти лет лишения свободы. Поправки в своем нынешнем виде, как всегда, практически бесполезны в отношении русскоязычных сайтов, базирующихся за пределами страны, а также экстремистских воззваний, передаваемых по электронной почте, ICQ и через другие интернет-пейджеры. Кстати, первое уголовное дело по этой теме было возбуждено в феврале 2006 года. Прокуратура Алтайского края заинтересовалась комментарием на форуме одного из региональных информагентств, сочтя, что в тексте имеются высказывания «в адрес мусульман в уничижающих национальное и религиозное достоинство выражениях». Вот только установить личность автора так и не удалось. Пока Госдума пытается совладать с темпами роста экстремистского контента в Сети и призывает участников рынка помочь ей в этом благом деле, отдельные провайдеры уже взялись за самостоятельную «чистку», порой не дожидаясь неформальной рекомендации «сверху». Возможно, подобный подход с саморегуляцией был бы наиболее приемлем, во-первых, в силу интернет-специфики, а во-вторых, потому, что отечественные законодательные инициативы зачастую приводят к неожиданным негативным последствиям. Например, нашумевший в свое время в Рунете сайт “Аль-Фатех” регулярно снабжался свежими комиксами, мультфильмами и играми, пропагандирующими терроризм среди детей. Ребенку предлагалось выполнить несколько простых игровых заданий, после чего он может разместить свою фотографию в «зале славы» по соседству с портретами погибших шахидов. Так вот хостинг сайту предоставляла российская компания Ariadna Media, среди клиентов которой — мобильный оператор МТС, медиа-группа «Интерфакс», телеканал «Спорт» и «Славнефть». На следующий день после того, как в отечественных СМИ появились статьи о тематике «Аль-Фатех», а также о физическом местонахождении ресурса, «Корбина Телеком» заблокировала сайт и сделала запрос в прокуратуру. Добавлю, что ненависть, злоба, истерия — это как раз то, что стремятся вызвать у граждан экстремисты всех мастей. Поэтому, если вы, конечно, не интернет-провайдер, самый лучший способ насолить неприятным сайтам — отказаться от их посещения и не рассказывать о них знакомым. В информационном вакууме любой террорист загибается от недостатка спонсорских денег вернее, чем от пули израильского снайпера. СОФТЕРРА: Успехи сетевой приватизации: Создание виртуальной частной сети в домашних условиях Автор: Ралько, Андрей Интернет порой напоминает огромную шумную рыночную площадь: не слишком подходящее место для разговора с глазу на глаз, проведения совещаний или обмена важными документами. Большинство использующихся сетевых протоколов небезопасны, поскольку информация по ним обычно передается в незашифрованном виде и легко может быть перехвачена не в меру любопытным сотрудником провайдера или юным хакером, только-только узнавшим, что такое сниффер. 1, 2, 3, 4, 5, 6, 7, 8 |

|||||||||