Компьютерра - Журнал «Компьютерра» N 47-48 от 19 декабря 2006 года

ModernLib.Net / Компьютерра Журнал / Журнал «Компьютерра» N 47-48 от 19 декабря 2006 года - Чтение

(стр. 3)

|

Автор:

|

Компьютерра Журнал |

|

Жанр:

|

|

|

Серия:

|

Компьютерра

|

|

-

Читать книгу полностью

(294 Кб)

- Скачать в формате fb2

(1021 Кб)

- Скачать в формате doc

(128 Кб)

- Скачать в формате txt

(123 Кб)

- Скачать в формате html

(2,00 Мб)

- Страницы:

1, 2, 3, 4, 5, 6, 7, 8, 9, 10

|

|

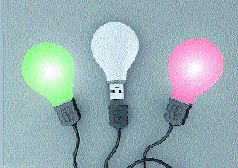

ru и livejournal.com, иными словами - накрутки победительницы, за что она и была дисквалифицирована. После того как эта история всплыла на поверхность в приватной беседе с устроителями конкурса, они, пожимая плечами, признали: «не гоняться же за ней теперь и не отбирать этот Мак, тем более что по букве конкурса все честно - голосовали разные люди. А то, каким образом эти голоса были получены… Понятно, что духу конкурса это не соответствует, так что в следующем году мы проведем этот конкурс по-другому». Так что на будущее, милые участницы, не надо считать себя умнее всех. В эпоху информационных технологий шило в мешке никак не утаивается. А вот приз по версии журнала «Компьютерра» - годовая подписка на еженедельник - в этом конкурсе честно достался Наталье Лучиной, дизайнеру Архитектурного Бюро Елены Волгиной. Кроме того, на 3D-Party были объявлены результаты проходившего в течение месяца конкурса по разработке лучшего дизайна для флэшки Flash! Drive! от компании

. Вообще, обилие призов несколько зашкаливало за разумные пределы - разнообразные церемонии награждения заняли последние три часа мероприятия, поскольку, кроме тех конкурсов, про которые я уже сказал, непосредственно в «Самолете» проходили нешуточные баталии по боулингу и квазару среди 3D-художников и примкнувших к ним. Но, несмотря на насыщенную развлекательную программу, информационное наполнение тоже не подкачало. Множество мастер-классов, которые нам с Володей Гуриевым и Славой Бирюковым удалось посетить, жертвуя биллиардом, боулингом и прочими развлечениями за полцены (то есть почти на халяву), изрядно обогатило редакционный портфель. Но пусть это останется для вас сюрпризом на следующий год и стимулом 16 января искать в киосках свежий номер «Компьютерры».

В общем, к девяти вечера, когда все информационные поводы были наконец-то исчерпаны и мы смогли позволить себе присесть и выпить по кружке пива, стало ясно, что праздник удался. Будучи генеральными информационными спонсорами, мы видели, какой крови и нервов стоила организация мероприятия такого масштаба его устроителям - Школе Realtime и агентству

, - и хочется сказать им: «Спасибо, ребята. Вы молодцы и делаете правильные вещи, нужные трехмерщикам. Удачи в следующем году».

Dети Dекабря

Автор: Сурина, Екатерина

Второе декабря с десяти утра до восьми вечера носило имя 2Dекабря. Так называлась первая в России конференция по цифровой живописи. В этот день в Центре Международной Торговли на Красной Пресне любой палец, вздумавший тыкать куда попало, гарантированно попадал в художника. А художники, как известно, - это прекрасно, не говоря уже о художницах.

В помещении с такой высокой концентрацией прекрасного должны были расцветать орхидеи и должно пахнуть амброзией. Вы знаете, как пахнет амброзия? Я тоже нет. На 2D пахло кофе, коньяком и выкуренными сигаретами. Видимо, потому, что художники и художницы - совершенно нормальные люди. Единственное их отличие от простых смертных в том, что они умеют рисовать.

Но с умением рисовать - как с умением писать: ничего не понятно. Шекспир, если он вообще был, умел писать. Я умею писать.

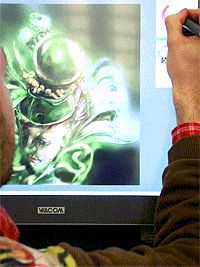

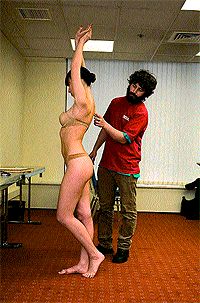

Соседи по подъезду умеют писать, что и демонстрируют с прискорбным усердием. Процесс един, результаты же, что ни говори, кардинально отличаются. И с художниками точно та же история. Секрет не в том, что нарисовано, не в том, кем нарисовано, а в том - как. Наилучшим тому подтверждением стал мастер-класс по классическому рисунку, проведенный Александром Подгорным. Несколько десятков человек в течение долгих часов рисовали позирующую девушку - и вы бы видели, насколько разным оказался результат.

Так вот, художники умеют рассказывать о том как. И в этих рассказах, собственно, и сосредоточился главный смысл всего мероприятия, потому что «как» у каждого свое. - Как вы рисуете эти камушки? - Какие камушки? Ах, эти… Роман Гунявый (Guro) рассказал об управлении вниманием на примере своих работ - как заставить человека рассматривать в первую очередь тот или иной фрагмент картины, как провести его взгляд по нужной вам траектории.

Алексей Самохин (Мех) на глазах у изумленной публики рисовал акрилом, одновременно рассказывая, что, как и зачем он делает и почему так, как он, делать не надо. Михаил Иваненко поделился своей техникой создания фонов, постановки света, построения теней… и - да, секретом рисования камушков. На четырнадцати мастер-классах, проходивших с десяти утра до восьми вечера, докладчики сменяли друг друга, уходили со сцены и… садились в зал слушать следующего - потому что у следующего совсем другое «как».

И никакое чтение описаний, книг, онлайновые дискуссии в форумах не заменят подобного прямого наблюдения за работой художника, когда можно ткнуть пальцем в непонятное и спросить «как». А главное на подобных мероприятиях - творческий микроб незаметно проникает в воздух, и концентрация его столь велика, что уйти «незараженным» просто нереально.

Вот и я в ночь с 2D на 3D вместо спокойного сна лихорадочно записывала на бумажке возникающие одна за одной идеи картинок, снабжая их быстрыми эскизами. Теперь дело за малым - научиться рисовать.

Дизайн ведрами

Автор: Владислав Бирюков

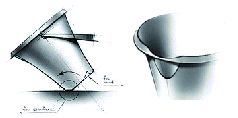

Совместный доклад Святослава Саакяна (Студия индустриального дизайна Святослава Саакяна), Николая Вершинина и Владимира Синельникова (AERO) начался с демонстрации пластикового ведра. Оказывается, столь прозаичная штука тоже может быть предметом работы промышленного дизайнера - пока довольно редкого в наших широтах специалиста (была бы промышленность, а там, глядишь, и дизайнеры найдутся). Святослав показывал, как вроде бы совершенно стандартные предметы можно сделать более красивыми и удобными. Например, если на донышке устроить косой срез, то переливать жидкость будет гораздо проще - ведро не нужно поднимать, достаточно просто наклонить, и за счет хорошей опоры оно не отправится «гулять». Сам доклад был, правда, не совсем о ведрах, речь шла о том, как устроен на уровне компьютерной графики цикл работы над типичным проектом. Вдохновленные изящным и лаконичным языком изобразительного искусства, в описании этого доклада мы постарались обойтись минимумом слов (в ряде иллюстраций использованы работы упомянутых студий).

Цикл работы промдизайнера

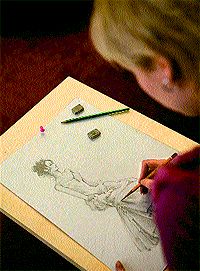

1. Примерный набросок («поисковый эскиз»)

цель: предложить заказчику на выбор несколько вариантов дизайна, определить направление, в котором продолжать проработку дизайна. инструменты: бумага, карандаш, фломастеры, Adobe Photoshop, Autodesk SketchBook Pro.

2. Детальный эскиз (эскизирование)

цель: получить одобрение заказчика (утвердить дизайн с заказчиком), объяснить идею моделлеру. инструменты: те же, что и в п. 1, но в данном случае эскизов требуется больше: если для определения стилистики объекта хватает одного-двух рисунков, то к началу моделирования предмета в 3D их обычно бывает не меньше пяти-семи, включающих в себя как картинки в «три четверти», так и плоскостные проекции.

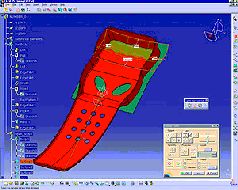

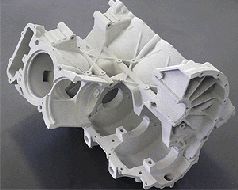

3. Трехмерная модель для заказчика

цель: показать объект во всей красе. Допустимы отдельные нестыковки, дырки и т.п. - главное, чтобы костюмчик сидел. Модель делается для понимания габаритов предмета, компоновки внутренних элементов, количества деталей, и, наконец, создания приближенных к фотографии изображений с разных ракурсов. инструменты: McNeel Rhinoceros, Auto-desk 3DS Max, реже Autodesk AliasStudio.

4. Точная трехмерная модель для производства

цель: чистовая доводка модели, подгонка дизайнерской идеи под требования реальности (учет свойств материалов, текучести пластмасс и т. п.). инструменты: PTC ProEngineer, Solid-Works, Dassault Systemes CATIA.

5. Прототипирование

цель: получить окончательное одобрение заказчика, оптимизировать дизайн, дать образец для промышленного внедрения. Понять, насколько предмет удобен для использования, - подержать в руках, оценить реальный размер, остроту граней, кривизну поверхностей, размеры кнопок, ручек и другие факторы, определяющие жизнеспособность вещи. Например, у ведра, с которого начался этот репортаж, на ручке было несколько рубчиков. Когда сделали прототип, выяснилось что их слишком мало - под весом груза рубчики больно впиваются в ладонь. инструменты: Различные станки для прототипирования: выращивания моделей из смол, полимеризации или послойного напыления пластика, трехмерной «печати», обработки пенопласта. Стереолитографический метод, например, позволяет получить красивую модель, с хорошими поверхностями, которую нестыдно демонстрировать заказчику (особенно если еще зачистить шкуркой и покрасить). Зато он плохо подходит для изготовления составных деталей. Аппараты, использующие спекание пластика, напротив, удобнее для технологов, с их помощью можно посмотреть, как детали реально будут работать в сочетании друг с другом. Стоимость полноразмерного прототипа зависит от размера модели, в среднем это 500-1000 долларов, изготовление занимает около трех суток, учитывая загруженность машин, выращивание модели и ее остывание. Максимальный размер детали, которую можно получить в доступных машинах 30-45 см, если нужно больше - делают несколько элементов, которые затем склеивают.

ТЕМА НОМЕРА: Доктринальное лидерство

Автор: Леонид Левкович-Маслюк

Думали мы, думали в редакции - чем развлечь читателя в последнем номере уходящего года, да не придумали ничего лучшего, чем загрузить под завязку материалами про террор и интеллектуальную борьбу с ним.

Этого чтения должно, по расчетам, хватить на весь период наших традиционных зимних каникул. В разделе «Анализы» Михаил Ваннах дает общий анализ «информационного измерения» террора. В теме номера Бёрд Киви знакомит нас с передовыми идеями по анализу и защите жизненно важных инфраструктур - информационных в первую очередь. Открывает же тему обстоятельная беседа об угрозах этим инфраструктурам, исходящих из киберпространства. Ну и разумеется, о защите от них. Может ли кто-нибудь перекрыть движением мышки наши драгоценные трубопроводы, обесточить провода, запутать расписание поездов - и что делается для того, чтобы никто не мог? Обо всем этом я допытывался у очень компетентных людей с впечатляющими титулами. Наши собеседники сегодня - два заместителя директора Института проблем информационной безопасности МГУ - Валерий Ященко (советник Ректора МГУ) и Алексей Сальников (национальный эксперт в Научном комитете Россия-НАТО по кибертерроризму). Как обычно, когда речь идет о вещах деликатных, вопросы были об одном, а ответы оказались о другом. Зато теперь нам легко придумать вопросы к этим ответам - и увидеть, что эти вопросы проясняют едва ли не больше, чем ответы. Честно признаюсь - был в планах еще и репортаж с переднего, можно сказать, края киберобороны одной из самых мощных и знаменитых, и абсолютно жизненно важных «инфра». Там вопросы и ответы состыковать пока совсем не удалось. Может быть, удастся в недалеком будущем. Тогда мы узнаем еще чуть больше о том, чего толком не знает никто.

ОБГОНЯЕМ, НО ОТСТАЕМ

Заглянув в обзор, выпущенный немецким Федеральным департаментом информационной безопасности (

, Bundesamt fur Sicherheit in der Informationstechnik), я обнаружил там удивительную вещь - авторы утверждают, что по состоянию на 2002 год (обзор вышел в 2004 году) у многих из девятнадцати изученных ими стран нет национальной стратегии по информационной защите национальных же критических

. В том числе - у Великобритании, Японии, Новой Зеландии, самой Германии, а также и у России.

Ященко: Если так, то авторы не владеют материалом. В России была принята самая первая в мире национальная доктрина обеспечения информационной безопасности (ИБ) - в сентябре 2000 года. Там отражен весь спектр угроз ИБ - от угроз критическим сетевым структурам до угроз в духовной сфере. После этого мы долго учили всех остальных, как это делать. А американцы родили свои стратегии гораздо позже. История такова. Хартия построения информационного общества была подписана президентами G8 в июне 2000 года, и к этому времени была уже готова наша доктрина. А в июне 2001 года в МГУ прошла международная конференция по ИБ, в которой участвовали 45 стран. Я занимался ее организацией и могу рассказать о некоторых деталях. К нам приезжал тогдашний директор Центра Маршалла (Европейского центра исследований по вопросам безопасности им. Джорджа К. Маршалла, www.marshallcenter.org) подписывать договор с ректором МГУ о проведении этой конференции, в том числе на деньги Центра, а общий бюджет был порядка 1 млн. долларов. С марта по май мы трижды встречались с западными экспертами по ИБ, обсуждали программу и повестку дня. Одним из главных камней преткновения был сам термин «информационная безопасность». Закончилось это очень смешно - за месяц до конференции американцы поставили прямое и жесткое условие своего участия: чтобы в докладах ректора МГУ Виктора Садовничего и первого заместителя секретаря Совбеза Владислава Шерстюка (ныне директора нашего института) термин «информационная безопасность» не использовался. Мы были вынуждены заменить его на термин «информационнаяэтика». (Причины такой их позиции очень понятны, но не будем сейчас в это углубляться.) И только после 11 сентября 2001 года американцы поняли, что они не самые умные. Что у них многое не так, многое неправильно. После чего, в феврале-марте 2002 го, они по линии Совбеза пригласили нас сделать серию докладов на семинаре в Вашингтоне, по нашей доктрине ИБ. Ну а в марте 2003 года Буш подписал документы о национальной стратегии США по ИБ - три «Национальные стратегии»: защиты киберпространства, защиты информационных сетей высших органов власти и защиты критически важных объектов. Много взяли у нас, но выкинули всю гуманитарную составляющую - у нас в доктрине очень много места уделено вопросам культуры, создания единого образовательного пространства и т. п. Они все это выкинули и не понимают важности этих вещей до сих пор. События 9/11 на них, конечно, сильно подей твовали. Эти уроки изучаются до сих пор, и глубочайшим образом. Мы с Алексеем были в мае в Нью-Йорке, провели там пару семинаров в университете SUNY (State university of New York), послушали очень интересные доклады. Например, по заказу мэрии Нью-Йорка университет проводил исследование, и оказалось, что в ходе событий 9/11 выявилась масса нестыковок между базами данных ФБР, полиции, пожарных (аналог нашего МЧС). Пожарные получают сигнал от спецслужб: горит дом, надо кого то спасать, приезжают - нет такого адреса! Это - к вопросу о стратегии.

А у нас все это уже в идеальном состоянии?

Сальников, Ященко (в один голос):Нет! Конечно, нет. Но на политическом уровне наша стратегия была самой передовой. Потом уже мы отстали в реализации. Американцы нас обогнали, потому что выделили большие деньги на реализацию всех этих идей. Тем не менее в доктринальном смысле мы до сих пор впереди.

ОДИН НА ОДИН С ТРИАДОЙ

Все-таки в общей доктрине ИБ от 2000 года упоминается, если не ошибаюсь, только информационная инфраструктура - либо страны в целом, либо та, что связана с обороной или госуправлением. Акцента на критических инфраструктурах (ИС) в более широком понимании там нет. Вы ведь только что закончили в вашем институте исследование по ИБ критических ИС. Можно ли рассказать о результатах, о подходах к этой проблематике? Причем желательно как можно нагляднее - хотя я знаю, что вы больше занимались концептуальными вопросами, например, что считать «критическим», а что не считать. Да, необыкновенно важно формулировать стратегию, концепцию в этих вопросах. Но ведь всех волнуют более приземленные вещи. Вот метро, вот линия электропередач, вот железная дорога - кто всемуэтому угрожает из киберпространства? Чем это грозит? Как строится защита? Кто сражается с той и с другой стороны?. Какими средствами?

Я.: Вопрос только об информационной безопасности или о безопасности в целом?

В целом - но с упором на ИБ!

Я.: Если в целом, то этим занимаются у нас много и давно. Есть масса документов. Закрыты только технические детали, стратегия открыта. Хотя понятие «критически важные ИС» у нас стали употреблять в документах только три года назад.

У нас есть список критических объектов, угроз им?

Я.: Список есть. Секретный, естественно, на уровне конкретных предприятий. Но идеология понятна - туда входят опасные производства, военные системы управления. Транспорт, связь, финансы, здравоохранение, телемедицина… С.: Это те структуры, информационное воздействие на которые может привести к гибели и травмированию людей.

От кого же надо все это защищать?

С.: Сейчас принято рассматривать триаду противников. Во первых - киберхулиганы. Это, как правило, одиночки или небольшие преступные группы. Типичная угроза от них - воруют номера банковских карт через Интернет. Следующий уровень - кибертерроризм. Здесь уже действуют организации, часто - распределенные, сетевые по структуре. Третий уровень задействует уже силы государства, - информационная война. ?.: Вот в это лучше не углубляться, дело очень тонкое - даже Рафал Рогозинский, известный эксперт из Кембриджа, у нас на конференции недавно рассказывал, что с юридическими вопросами тут большие сложности (см. «КТ» #664. - Л.Л. М.). Но понятие информвойны существует, и есть страны, которые могут владеть технологией такой войны. Причем их больше, чем стран, которые обладают ядерным оружием, потому что материальная база гораздо доступнее.

С.: Классический пример информвойны, о котором много пишут, но неизвестно, было это на самом деле или нет, - начало операции «Буря в пустыне». Якобы у Хусейна в этот момент процентов восемьдесят систем управления войсками вдруг отключились. Но с примерами сложно. Любая структура, тем более критически важная, всегда постарается как можно скорее закрыть любую информацию о попытке информатаки на нее.

Особенно если атака была успешной. Ибо это очень серьезный удар по имиджу. Поэтому найти достоверную информацию такого типа, боюсь, практически невозможно. Возьмите известную историю, когда половина западного побережья США вдруг лишилась электроэнергии. Сразу стало ясно - был какойто сбой информационного характера. Скорее всего, просто технический сбой. Но может быть - чье то воздействие. Кто это может определить по доступным публикациям? Никто. Данных нет.

Я.: Единственное, с чем сейчас все согласны, - ни в России, ни в мире пока не зафиксировано ни одного акта кибертерроризма. Но, кстати, не потому, как думает Рафал, что террористам неинтересен «символический эффект» таких атак! Мы с ним постоянно ведем дискуссии на семинарах и конференциях - он неправ, дело тут в другом. Но это уже отдельная тема.

Существуют у нас в стране хакерские группы, которые профессионально занимаются взломом сетей, добычей «чувствительной» информации? Разработкой программ для всего этого? Созданием вирусов, троянов?

Я.: Не забывайте - мы с вами находимся в Московском государственном университете! У нас исследуются научные проблемы ИБ. А такие вопросы - компетенция МВД, управления "К".

С.: Да, хакерские группы есть, и, как я понимаю, достаточно глубоко законспирированные. Мы с многими госструктурами дружим, конечно, в том числе и с МВД - но какие группы им известны, что там с ними происходит, управление "К" не говорит никому и никогда. Это их компетенция.

Это же все-таки бизнес, хоть и криминальный. Денежные потоки, видимо, можно отследить?

Я.: Первым делом искать, кто платит, - типичнейшая ошибка в этой области. Ситуация другая: очень многие, особенно дети, совершают свои «киберпреступления» по совершенно другим мотивам - они фанатики всяческого «взлома».

Недавно читал беседу двух американских ИБ-специалистов, они говорят как раз обратное: что появился «new bad guy», вместо классического хакерафаната - хорошо оплачиваемый (криминалом) профессионал.

Я.: Есть такое явление. Но «массовка» - это фанаты. На международных конференциях об этом часто говорят.

У нас «государственные хакеры» испытывают на прочность защиту ИС, как в Америке? Вашему институту такое не предлагали?

С.: Если бы нам предложили, мы бы отказались. Ведь есть же стандартные процедуры для таких вещей. Сертификация средств защиты в ФСБ, например, и есть учебный взлом - чаще на бумаге, но иногда и натурно. Я.: Любые такие заключения об уровне ИБ делаются в рамках закона о контроле. Приходит комиссия на предприятие и проверяет соответствующий регламент в рамках полномочий. Если это предусмотрено, могут промоделировать и кибератаку.

Как вы оцениваете динамику безопасности наших ИС?

Я.: Состояние дел улучшается - в целом. Но по конкретным предприятиям ничего комментировать не можем.

МОНИТОРИНГ, СЕРТИФИКАЦИЯ, РЫНОК

На конференциях в вашем

математики всегда делают массу докладов о моделях атак, методах обнаружения вторжения в локальную сеть и т. п. Но это теория, а на практике - насколько хорошо мы сегодня умеем обнаруживать информационные атаки?

Я.: Это проблема глобального масштаба - мониторинг кибератак, отслеживание проникновения в сети. Причем проблема не только технологическая, но и политическая - например, мы не можем мониторить серверы на чужой территории, даже внутри страны мы не все сети можем мониторить. Есть множество корпоративных сетей - в том числе у Газпрома, РАО ЕЭС, РЖД, - где своя физическая инфраструктура, не связанная с бэкбонами Интернета. Причем по причинам коммерческого характера эти сети не мониторят даже спецслужбы.

С.: Практически в каждом министерстве есть своя ведомственная сеть. И эта сеть всегда является объектом атак.

Естественно - потому что какой смысл ломиться на веб-сайт, к примеру, Газпрома, где заведомо нет никакой критической информации? Но тем не менее и на веб-сайты крупных компаний и других заметных организаций непрерывно идут атаки.

Я.: Совершенно верно. Например на веб-сайт президента РФ за одиннадцать месяцев текущего года было более ста тысяч кибератак. Причем в данном случае это не попытки дефейсинга или рассылки спама с этих серверов, тут другие типы атак. Но наш институт не занимается оперативными мерами борьбы против таких вещей, мы только даем рекомендации и ведем научные исследования. В том числе разрабатываем программы для мониторинга атак. Хотя большинство сотрудников в разное время вплотную занималось и практическими вопросами.

С.: Таксономия атак очень сложная. Сегодня по общепринятой международной классификации выделяют порядка шестисот видов кибератак, и эта цифра все время растет. Соответственно и программы регистрации атак, мониторинга непрерывно обновляются - точно так же, как антивирусные средства.

Существует у нас единый центр мониторинга кибератак?

С.: Единого центра нет - во всяком случае, открытого. По научным и образовательным сетям такая работа, насколько нам известно, ведется только в Курчатовском институте под руководством Алексея Солдатова. Кибератаки на органы госвласти мониторят силовые структуры, в частности ФСБ и МВД. Министерства, крупные компании - например, Газпром или РАО ЕЭС, имеют собственные службы информационной безопасности. Разработкой программ и аппаратуры компании и министерства обычно не занимаются, используют то, что есть на рынке.

Я.: Другие страны стали раскрывать информацию о своих центрах мониторинга совсем недавно. Мы с Алексеем были в 2004 году на очень узкой конференции в Мюнхене, посвященной как раз этой проблеме. Там впервые рассказывалось о национальных центрах мониторинга, причем я был поражен тем, насколько подробно и открыто это делалось. Выступали начальник центра мониторинга кибератак МО США, директор центра мониторинга Великобритании, его коллега из Германии (там центр мониторинга - отдел бундесвера). И важнейшим вопросом был вопрос о международном сотрудничестве и обмене опытом. Потому что информационное пространство на самом деле едино. Оно не имеет границ! Защититься от атак в одиночку ни одна страна не может. Известный пример - веб сайт ЦРУ два года назад был взломан некими «студентами из Томска». Но есть соглашения между ЦРУ и ФСБ о взаимодействии, поэтому людей в Томске быстро нашли. Суда не было, случай был не очень серьезный, главное, что система сотрудничества сработала. Но заставить ее работать очень трудно, в частности из за различий в национальных законодательствах.

Не кажется ли вам, что есть нечто парадоксальное в том, что теракт против той или иной инфраструктуры ударит по всему населению, по всему государству - а защищает ее не государство, а закрытая ведомственная служба?

Я.: Сейчас в Госдуме рассматривается проект закона, который будет регламентировать ответственность в этих вопросах. Все вопросы должны решаться на основе соглашения государства, бизнеса и гражданского общества. Эти соглашения и оформляются в виде законов. Государственные органы юридически контролируют процесс, а бизнес в данном случае должен обеспечивать функциональную составляющую мер безопасности.

С.: Противоречия нет еще и потому, что эти компании - крупнейшие экономические игроки, и им не интересно пускать кого бы то ни было в свои информационные потоки. Там масса конфиденциальной информации, которую они не хотели бы показывать госорганам. Но зато государство теперь жестко навязывает сертификацию средств защиты. Всевозможные «отраслевые стандарты» больше не будут использоваться. Такой ситуации, когда, к примеру, криптографические средства заказываются у некоей частной компании, не имеющей серьезной гослицензии, но близкой к руководству заказчика, больше не будет. Но надо помнить, что существует рынок средств защиты информации. И система сертификации, хочет того государство или нет, становится активнейшим инструментом игры на этом рынке. Тот, кто является лицензиатом соответствующих структур (ФСТЭК [Федеральная служба по техническому и экспортному контролю, занимается противодействием иностранным техническим разведкам], ФСБ), автоматически получает преференции на рынке, поскольку многие компании обязаны покупать сертифицированные средства. Следовательно, отделы по лицензированию и сертификации находятся на острие экономической борьбы. Именно поэтому было принято решение, что в сертифицированных средствах должны использоваться только ГОСТовские алгоритмы. А как их воплощать - это уже другое дело. Те, кто сертифицирует, будут только смотреть, правильно ли реализованы эти стандарты.

Ну а «импортные» средства защиты и/или мониторинга коммерсанты могут у себя поставить?

С.: Их невозможно лицензировать. То есть для внутрикорпоративного использования - ради бога. Для обмена с Центробанком и госорганами - будь любезен поставить сертифицированные средства.

В Германии в начале 2000-х государство рекомендовало бизнесу использовать для деловой переписки программу GPG (опенсорсный аналог знаменитой PGP).

C.: Наши стандарты на электронную цифровую подпись построены на алгоритме типа Эль-Гамаля. Поэтому PGP, RSA и все, что вокруг них, у нас не лицензируется, насколько мне известно. Но там, где не нужна лицензия, - пожалуйста. Де-факто PGP сейчас почти стандарт для шифрования частной переписки в Интернете.

А опенсорсность дает преимущество в надежности? Ведь программу могут проверять все желающие.

С.: Чтобы аккуратно просмотреть такие коды, нужны огромные затраты, надо надолго занять группу высококлассных спецов. В Минатоме в начале 90 х изучали коды Microsoft Windows одной из тогдашних версий (они были предоставлены Microsoft в полном объеме), в связи с установкой специального ПО на предприятиях атомной отрасли по программе контроля за ядерными вооружениями. Аналогичная история была позже, в связи с использованием программ под Windows в госструктурах. Коды были открыты на каких то сверхжестких условиях, смотреть можно было только в отдельном помещении, с дискетой не заходить, смотреть с экрана и т. п. - но тем не менее. В результате - отдельные куски проанализировали, ничего не нашли. Ну и что? Полностью все эти гигабайты невозможно проанализировать. То же самое и с опенсорсом.

У нас есть разработки своих защищенных операционных систем?

Я.: Леонид, что значит «у нас»? Все равно каждая фирма, организация доверяет только себе. Из-за того, что сегодня все демократично, понятие «у нас» лишается того смысла, который вы, я полагаю, в это слово вкладываете.

С.: Классический пример. Я вел переговоры с одним банком о проекте по оценке их инфобезопасности. Говорю: в нашем институте есть специалисты, которые могут провести так называемое «обследование безопасности информационных систем» (мы такие работы часто делаем, в том числе для коммерческих фирм). Объясним, где у вас дыры могут быть. Смотрю - нет реакции. Потом объясняют: «Алексей, приходи к нам в банк работать, и тогда ты это сделаешь. Но заказывать на стороне такое исследование мы не хотим, потому что придется раскрыть информацию, которую не хотим раскрывать. Мы доверяем только себе и своим сотрудникам». Это просто классический пример отношения к внешнему аудиту.

Страницы:

1, 2, 3, 4, 5, 6, 7, 8, 9, 10

|

|