|

|

Популярные авторы:: Грин Александр :: Борхес Хорхе Луис :: Сименон Жорж :: Азимов Айзек :: Толстой Лев Николаевич :: Раззаков Федор :: Чехов Антон Павлович :: Лесков Николай Семёнович :: Горький Максим :: Лондон Джек Популярные книги:: Дюна (Книги 1-3) :: Чо-Ойю – Милость богов :: 200 км танков. О российско-грузинской войне :: Рыжая звезда :: Змея из ночного кошмара :: Нож и карандаш :: Мегалодон :: Апшеронская баллада :: Человек, который принял свою жену за шляпу :: Справочник по реестру Windows XP |

Компьютерра (№255) - Журнал «Компьютерра» № 22 от 12 июня 2007 годаModernLib.Net / Компьютеры / Компьютерра / Журнал «Компьютерра» № 22 от 12 июня 2007 года - Чтение (стр. 6)

Деление разведки на открытую и тайную в ряде случаев весьма условно. Значительная часть агентурной разведки сводится к открытой добыче информации от сведущих людей, поэтому тоже может считаться частью OSINT. В качестве примеров здесь можно привести расспросы беженцев, беседы с туристами и командированными, отчеты официальных агентов, таких как послы, атташе и торговые представители. Столь же размыты эти различия и на других базовых направлениях разведки. Спутниковые фотоснимки местности, скажем, довольно долго были прерогативой IMINT, секретной видовой разведки продвинутых в космических технологиях государств. Однако ныне, с расцветом коммерческих спутниковых систем и таких сервисов, как Google Earth, уже сами спецслужбы регулярно обращаются за информацией к этим источникам. Что же касается SIGINT, или радиоэлектронной (сигнальной) разведки, то внутри занятых ею подразделений всегда существовали службы, анализирующие не только дешифрованную, но и открыто передаваемую в эфире и по проводам информацию. Если говорить, к примеру, о разведсообществе США, то главным поставщиком разведданных из открытых источников здесь на протяжении десятилетий являлась Информационная служба зарубежного радиовещания в составе ЦРУ (Foreign Broadcast Information Service, FBIS), созданная в 1941 году для отслеживания радио и прессы противника. В 2004 году государственная комиссия, расследовавшая теракты 11 сентября 2001 г., в качестве одной из важнейших антитеррористических мер рекомендовала создать разведывательное агентство, сосредоточенное на сборе и анализе данных из открытых источников. До целого агентства дело, правда, не дошло, однако в ноябре 2005-го директор Национальной разведки (National Intelligence) США Дж. Негропонте объявил о создании в разведсообществе новой структуры – Центра открытых источников (Open Source Center). Поскольку Центр образовали на базе Службы зарубежного радиовещания, а директор FBIS стал директором Центра, то сколь-нибудь серьезных перемен в работе разведки эти преобразования не вызвали. Разумеется, открытые источники изучают в любом государстве, уделяющем внимание разведке. Но оформлена эта работа может быть по-разному. Например, в Австралии главным экспертом по открытым источникам слывет Управление национальных оценок (Office of National Assessments), которое официально является одной из разведывательных госструктур. А в Великобритании, скажем, существует информационная служба BBC Monitoring, подчеркнуто сосредоточенная лишь на сборе открыто доступной информации силами работающих здесь гражданских журналистов. Анализом же собранных в BBC данных занимаются сотрудники секретных британских спецслужб. Ценность открытых источников История На фото камера для микроснимков, уменьшающая целую страницу текста до размеров точки над i или в конце предложения. Такие снимки помещали в текст обычных писем, прятали в кольцах, пустотелых монетах, других предметах, пересылаемых по почте. Получатель читал их с помощью специального вьюера, тоже хорошо замаскированного. Разногласия относительно роли OSINT велики. Пожалуй, наиболее содержательными рассказами об этом направлении можно считать рассказы самих разведчиков, занимающихся открытыми источниками. Поэтому нижеследующий текст представляет собой выжимку из недавних публикаций сборника "Исследования по разведке" ("Studies in Intelligence"), выпускаемого в ЦРУ и основанного на несекретных или рассекреченных аналитических работах американского разведсообщества. Разведданные из открытых источников порой не только не отличаются от секретов, но зачастую могут превосходить их своей ценностью. Общая ценность разведданных определяется рядом аспектов, среди которых оперативность поступления, объем, качество, ясность, легкость дальнейшего использования и стоимость получения. Оперативность. Когда в какой-нибудь точке планеты разражается кризис, а возможности разведки в данном регионе невелики, то и аналитики разведслужб, и деятели структур, формирующих политику государства, чаще всего включают телевизор или отправляются за информацией в Интернет. Более того, то же самое может происходить и с регионами, где собственных шпионов у этого государства пруд пруди. Стремительно меняющаяся обстановка во время кризисов полнее всего отражается в текущих новостях, поэтому (как достоверно известно) за падением Берлинской стены и в Вашингтоне, и в штаб-квартире ЦРУ в Лэнгли следили не по сводкам разведслужб, а приникнув к телеэкранам и смотря репортажи CNN с места событий. Объем. В мире всегда будет гораздо больше блоггеров, журналистов, независимых экспертов, телерепортеров и прочих осведомленных людей, нежели кадровых разведчиков любой спецслужбы, пусть даже самой крупной и богатой. Два-три профессиональных разведчика с хорошей агентурной сетью, спору нет, могут заткнуть за пояс даже сотню репортеров по возможностям доступа к секретам. Но как показывает опыт, грамотно собранные фрагменты информации из открытых источников в совокупности могут быть эквивалентны или даже более значимы, нежели секретные разведывательные отчеты. КаЧество. В работе разведслужб любой страны то и дело бывают ситуации, когда кадровые сотрудники готовят отчеты на основе полученной от тайных агентов информации, которая умышленно сфабрикована или просто понадергана из местных газет, да еще и приукрашена для пущей солидности. По сравнению с такими «разведданными» информация из открытых источников оказывается предпочтительнее уже потому, что не разбавлена ложью. Ясность. Для аналитиков разведки и политических архитекторов серьезную проблему представляет неопределенная степень достоверности информации, даже если она получена через агентурные источники. Например, когда сотрудник Аналитического управления ЦРУ читает доклад об иностранном лидере, составленный на основе сведений от "источника с непроверенной надежностью", то более-менее ясно, как этот документ воспринимать. Проблема становится куда сложнее, если отчет составлен по данным от "источника, заслуживающего доверия". Принципиально важно, кем является данный источник – министром в кабинете лидера, братом министра или же любовницей брата жены министра. Аналитик в Лэнгли, как правило, не знает ответа на этот вопрос, поскольку сотрудники Оперативного управления ЦРУ тщательно оберегают свои источники и не раскрывают методов добычи информации. Так что если в случае OSINT надежность открытых источников бывает как ясной, так и неясной, то в случае с тайно добытыми данными степень их надежности неясна почти всегда. Легкость использованиЯ. Любые тайны принято окружать барьерами из грифов секретности, принципов изоляции информации и особых режимов доступа. Все это делает чрезвычайно трудным не только передачу добытых сведений в политические структуры, принимающие решения, но и распространение важных данных среди коллег-разведчиков или смежников из контрразведки, не говоря уже о полиции. Что же касается данных OSINT, то их можно легко передавать в любые заинтересованные инстанции. Стоимость. Спутник видовой разведки, чья разработка, запуск и поддержание работоспособности на орбите обходятся в миллиарды долларов, может сфотографировать крышу военного завода или корпус новой подводной лодки. С другой стороны, в иностранном журнале, годовая подписка на который не превышает сотни долларов, можно найти фотографии, снятые в цехах интересующего разведку завода или внутри той же самой субмарины. Соединяя точки в картину История На фото литий-йодная батарейка. ЦРУ часто разрабатывает технологии, после рассекречивания использующиеся в важнейших приложениях. Так, в 1970-х технология литий-йодных батареек была передана в медицинское сообщество. Сегодня она используется в сердечных пейс-мейкерах. Таким образом, немало специалистов признает, что OSINT является чрезвычайно мощным и, возможно, наиболее перспективным методом разведки. Тем не менее даже самые эффективные технологии анализа разведданных – как секретных, так и открытых – не смогли предотвратить два удручающих промаха американской разведки. Мы имеем в виду теракты 9/11 и в корне ошибочные выводы об оружии массового уничтожения в Ираке. О неверных оценках иракской военной программы здесь говорить бессмысленно, поскольку уже и сама разведка признала, что никого, в общем-то, не интересовала реальная ситуация, а все факты были подтасованы (и сфабрикованы, как показали журналистские расследования) в угоду желанию высшего политического руководства США. А вот события 9/11 и другие акции исламских экстремистов имеет смысл рассмотреть подробнее, ибо здесь роль OSINT очень важна. Когда государственная комиссия, расследовавшая события 11 сентября, в своем итоговом отчете в 2005 году заключила, что у американской разведки не было никакой информации о готовящихся терактах и их исполнителях, несколько человек до глубины души возмутились и нарушили обет молчания. Эти люди – офицеры, специалисты по инфотехнологиям и один гражданский контрактник – в 1999 году были отобраны как асы датамайнинга из разных подразделений Министерства обороны США для выполнения секретной программы Able Danger (то есть "реальная угроза"). Задачей программы был широкомасштабный анализ доступной в Интернете информации с целью выявления активных функционеров и ячеек террористической сети Аль-Каида. К весне 2000 года, то есть за двадцать месяцев до трагедии, был составлен список лиц, потенциально представляющих наибольшую опасность. И среди фигур, предположительно связанных с организаторами взрыва 1993 года во Всемирном торговом центре, в списке фигурировали четверо из тех людей, что впоследствии устроят теракт 9/11, включая их лидера по имени Мохаммед Атта. По неизвестным для аналитиков причинам высокое военное руководство не стало передавать список в ФБР для разработки, а массив выявленных в Интернете данных вскоре было приказано уничтожить. Когда спустя несколько лет аналитики в обход официальных инстанций направили информацию об Able Danger в госкомиссию по 9/11, их материалы были проигнорированы. Но данные OSINT, сильно противоречащие официальной трактовке событий, этим отнюдь не исчерпываются. Например, все знают, что 11 сентября террористы захватили четыре самолета, но далеко не всем известно, что и разрушениям подверглись четыре здания – хотя цели достигли лишь три самолета. Четвертый дом, 47-этажный небоскреб WTC7, расположенный неподалеку от башен-близнецов, рухнул за шесть с половиной секунд как бы сам собой, по невыясненным до сих пор причинам. Но еще интереснее другое. В Интернете можно найти видеоролик с записью репортажа нью-йоркской корреспондентки BBC Джейн Стэндли с места событий, где она сообщает телезрителям, что на Манхэттене обрушился еще один дом. Однако кадр из репортажа по случайности построен так, что именно этот дом прекрасно виден за спиной журналистки, а неожиданно рухнуть ему предстоит лишь двадцать три минуты спустя. Видеоролик этот всплыл в Сети зимой 2007 года, причем выяснилось, что подлинность его бесспорна, однако в собственных архивах службы новостей BBC данный сюжет "по недоразумению" не сохранился (самым веским доказательством подлинности ролика является свидетельство Ричарда Портера, начальника службы новостей BBC World, в его личном блоге). Другие важнейшие документы о 9/11 пропадают не якобы случайно, а в результате целенаправленного уничтожения. Весной 2004 года был опубликован отчет генерального инспектора Министерства транспорта США, в котором изложены свидетельства полутора десятка авиадиспетчеров, сопровождавших полеты угнанных самолетов. В полдень 11 сентября, сразу по окончании смены, они собрались в конференц-зале и, передавая микрофон друг другу, рассказали все важное, что запомнили об этом трагическом дне. Однако руководство нью-йоркского Центра управления авиаполетами не сделало достоянием общественности ни эту кассету, ни сам факт ее существования. Зато вскоре появился некий безымянный менеджер Федерального авиационного агентства, который кассету конфисковал, тут же разломал ее на части, ленту порезал на мелкие куски, а все фрагменты разбросал по разным мусорным урнам Центра. Весьма показательна и еще одна история, когда удалось-таки арестовать не просто участника, а вероятного организатора другой террористической атаки экстремистов, 7 июля 2005 года устроивших четыре взрыва в лондонском общественном транспорте. Харун Рашид Асват покинул Британию за несколько часов до взрывов, но, как выяснило следствие, накануне теракта с его мобильника было сделано около двух десятков звонков-разговоров с бомбистами-самоубийцами. По этому же телефону Асват был быстро найден и арестован в Африке, на границе Зимбабве и Замбии. Пресса сообщила о поимке "мозгового центра" терактов 7/7, но как только Асвата доставили в Лондон, все разговоры о его причастности к взрывам необъяснимо прекратились. Ситуацию прояснил бывший следователь американской прокуратуры Джон Лофтас (John Loftus), специализировавшийся на проблемах терроризма и выступивший в одной из телепередач канала Fox News. Лофтус рассказал, что Асват является давно установленным исламским экстремистом, которого в США намеревались арестовать еще в 1999 году за организацию тренировочного лагеря боевиков в штате Орегон. Однако арест не состоялся из-за категоричного запрета министерства юстиции, которому разведслужбы дали понять, что этого человека трогать нельзя, поскольку он работает на англо-американскую разведку. И хотя имя Асвата продолжало фигурировать в списках разыскиваемых террористов, он снова и снова «ускользал» от арестов, что подтверждают спецслужбы ЮАР, Пакистана и Франции. Вот уже два года тянется нескончаемая судебная волокита о (не)целесообразности его экстрадиции в США по давнему делу о лагере в Орегоне. Очевидная причастность Асвата к терактам 7/7 суд абсолютно не интересует. Ну и дабы стало окончательно ясно, какую роль методы OSINT способны играть в оценке террористических угроз, приведем еще один факт, добытый в архивах писателем-исследователем Джеймсом Бэмфордом. Готовя очередную книгу о разведке, среди множества рассекреченных администрацией Клинтона бумаг Бэмфорд наткнулся на поразительный документ об операции Northwoods, совершенно не известной историкам. В этом документе начала 1960-х годов содержится план действий, разработанный спецслужбами и принятый высшим генералитетом США, в результате которого американское население должно было одобрить военное вторжение на Кубу и оккупацию острова. Ради этой цели в рамках Northwoods планировались взрывы, потопление кораблей, угон самолетов и несколько кровавых террористических актов в городах США, якобы осуществленных кубинскими революцонерами по указанию Кастро. В 1962 году этот план был утвержден всеми начальниками штабов и их председателем Лайманом Лемнитцером, после чего для запуска операции оставалось лишь получить одобрение министра обороны Роберта Макнамары и президента Кеннеди. Однако гражданское руководство государства сочло план неприемлемым. История свидетельствует, что подходы спецслужб и военных к решению проблем с годами практически не изменились, однако не все государственные лидеры обладают порядочностью тогдашнего высшего руководства США. Короче говоря, методы OSINT могут быть по-настоящему эффективными лишь в том случае, если конечных потребителей разведданных интересует реальное положение вещей, а не политическая конъюнктура. Если же внутри спецслужб действуют тайные структуры, творящие откровенно криминальные дела далеко за рамками правового поля, то для этих структур методы OSINT будут оставаться серьезной помехой. Возможно, именно поэтому они до сих пор не получают приоритетной роли в ведущих разведслужбах мира. Что, впрочем, не умаляет огромной важности и актуальности OSINT, коль скоро такой разведкой общество может заниматься самостоятельно, а здоровью спецслужб это пойдет только на пользу. Быть может, и до суда над подлинными преступниками дойдет дело. Хотя верится в подобное с трудом. Воровать или получать даром?

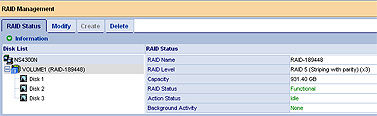

Большой ошибкой было бы думать, что в эпоху избытка информации все умные люди в разведке понимают важность OSINT. Как свидетельствуют инсайдеры, пока доминирует совсем другая точка зрения, согласно которой настоящие разведданные – это похищаемые у противников секреты. Иначе говоря, информация, добываемая в ходе тайных операций, уже по природе своей должна быть ценнее информации общедоступной. Одна из свежих брошюр ЦРУ, подготовленная для привлечения в разведку новых аналитиков, содержит такие строки: "Вы можете находиться на обочине, читая о мировых событиях в газете. Или можете быть в центре этих событий, работая в разведке". Иными словами, брошюра делит мир на тех, кто читает газеты, и тех, кто имеет доступ к "настоящим разведданным" в недрах спецслужбы. Недавний директор ЦРУ Джордж Тенет в качестве краткой характеристики своего ведомства любил употреблять хлесткую фразу "Мы воруем секреты". Ту же самую мысль ветеран-оперативник ЦРУ Томас Кэррол формулирует более развернуто: "Несмотря на частые отсылы к "разведданным из открытых источников", внутри ЦРУ этот термин воспринимается скорее как нелепица, оксюморон. Разведданные, по определению, это тайно добытая информация. Украденная, грубо говоря. Информация из журналов, телепередач или каких-то бюллетеней может быть ценной, но это не разведданные". Подобного рода воззрения считаются типичными для шпионов-профессионалов, особенно на оперативной работе. ГОЛУБЯТНЯ: Питбуль Автор: Сергей Голубицкий По доброй традиции начну с непринужденной зарисовки в жанре «ИТ-моралите». Звонок в компанию «Биг Систем» (вона как!): – Здравствуйте, подтвердите, пожалуйста, наличие на складе источника бесперебойного питания APC BE700-RS. – (После короткой паузы.) Да, есть такой. – В вашем прайс-листе указана цена 2071 рубль, все правильно? – Правильно, только это цена для устройства с поврежденной упаковкой, а так – много дороже. – Ну что ж, если дело только в упаковке, не беда – с удовольствием куплю… – (Раздается звонок по другой линии.) Подождите, пожалуйста! (Говорит в сторону: "А, привет! Как дела? Как бабушка?" и т. д. минуты четыре, после чего возвращается к разговору со мной.) Я вас слушаю! – Я говорю – с удовольствием куплю у вас ИБП, если дело только в поврежденной коробке. Можно подъехать к вам куда скажете и посмотреть? – Нельзя. – ???? А как же удостовериться, что вместе с поврежденной коробкой не раскоцали, уронив на пол, и само устройство? Может, оно не работает. – К сожалению, никак нельзя удостовериться. И подъехать тоже нельзя. – То есть что – нужно покупать кота в мешке? – Выходит, что так. Такой вот у нас в Россиянии IT-бизнес. Итить-твою-бузинес, точнее будет сказать. Норма жизни, изредка скрашиваемая невообразимыми жестами балетных импресарио. Apropos, про раскоцать. Все-таки удивительно переплетаются события: в "Биг Систем" повредили коробку с ИБП, а у меня на плече разорвался ремень сумки, которая, пролетев сантиметров восемьдесят с ускорением 1 g, вонзилась в родную землю. Знаете, что было в сумке? Я вам расскажу: сканер Canon, видеокамера Canon и три любимые коробочки Sarotech с жесткими дисочками внутри: на 320 гигабайт – две штучки, и на 400 гигабайт – одна штучка. А на дисочках, так про между прочим, все-все-все, что наскреб по сусекам мировой компьютерной сети за последние два года: фильмы там разные (штук восемьсот, может, поболе), программки, бэкапчики, семейные фотографии да слитый архив видеозаписей. Упала, значит, сумочка, а вместе с нею что-то в сердце и оборвалось: от дурного предчувствия. Бросился проверять ущерб: сканер живехонек, видеокамера трепыхается, первый Sarotech невредим, второй – умер, третий… тоже умер! А-а-а-а! Дрожащими ручонками развинчиваю «Саротеки» и зрю апокалипсис. Помнится, в свое время я страшно умилялся тому, что в HardBox’ах жесткие диски не прикручиваются винтиками к салазкам, а крепятся с помощью специальной пластиковой пластины напрямую к корпусу. Мне, старому идиоту, подобное решение почему-то казалось жутко удобным. Так вот, благородные мои читатели, суровая правда жизни показала, что более чудовищного технологического изврата представить невозможно! При падении с высоты каких-то жалких восьмидесяти сантиметров жесткие диски, весом, как известно, хорошо под килограмм, набирают такую скорость, что как по маслу вырываются из убогой пластиковой пластины и в буквальном смысле слова срезают напайку на расположенной по соседству плате – транзисторчики, диодики и прочую белиберду. В итоге Sarotech HardBox мгновенно превращается в мертвый кирпич (аки ЗЫЗа). Самим жестким дискам, как – слава тебе Господи! – я впоследствии удостоверился, падение сумки оказалось по шарабану, так что отделался я малой кровью – попал на два «Саротека» (4500 рублей) и два новых бокса, которые пришлось докупать (еще 2500 рублей). Теперь – самый смак, ради которого, собственно, я и затеял пересказ житейской затрапезности. Догадайтесь, какие боксы я купил взамен воспетых прошлой зимой на всю страну "Саротеков"? Два «Сатурна» от ViPower! Можете себе представить?! Да-да, те самые "Сатурны", кои в количестве двух штук приобрел в конце прошлого года, а затем снова обменял в магазине на деньги по причине их полной профнепригодности. Помнится, в феврале, после описания злоключений в "Голубятне", меня атаковала обиженными письмами пиар-барышня из компании С-Trade (распространитель ViPower в нашем отечестве), категорически отказывавшаяся верить в правдивость моей исповеди. Под конец барышня даже триумфально заявила, что сотрудники компании таки отыскали мои якобы бракованные устройства и теперь собираются подвергнуть их проверке с пристрастием. К сожалению, после столь многообещающего сюжетного зачина барышня исчезла с почтового горизонта – и напрасно: очень хотелось узнать о причине поломки из первых рук. Как бы то ни было, я отправился в огромный супермаркет и принялся дотошно изучать всю линейку предложений по 3,5-дюймовым внешним отсекам для жестких дисков. «Саротеков» нигде не было видно, да, по правде говоря, я и не взял бы их больше никогда, с учетом накопленного жизненного опыта. Подавляющее большинство конкурентов представляло собой наижалчайшее зрелище: безымянный Китай с пластиковыми салазками (наверное, чтобы диски лучше грелись), микросхемой на соплях, без малейших признаков системы охлаждения (ладно кулеры, но хоть бы зазоры сделали для циркуляции воздуха между жестким диском и стенками корпуса – так и того нет!), вдобавок – по несуразным ценам (1400—1500 рублей за штуку). На этом фоне «Сатурны» от ViPower смотрелись джедаями: компактный дизайн, качественная внутренняя отделка и крепление микросхемы, термоконтроль (небольшой кулер), «правильные» алюминиевые салазки, крепление на винтах. Почти демпинговая цена – 1200 рублей за IDE и 1300 за SATA. Признаюсь, покупал «Сатурны» не то что без малейшего внутреннего напряга, но даже с великой охотцей: во-первых, по объективным характеристикам китайские отсеки от ViPower на голову лучше безымянного Китая; во-вторых, ну не бывает так в жизни, чтобы вечно рвалось в одном и том же месте; в-третьих, будучи от природы человеком хоть и язвительным, но бесконечно доброжелательным, я искренне хотел реабилитировать в собственных глазах обруганное устройство. Что ж, оба «Сатурна» заработали на ура, сходу продемонстрировав то, о чем я так много читал в различных лабораторных тестах, но, к великому моему сожалению, не мог самостоятельно проверить полгода назад, а именно: выдающуюся, чуть ли не на 25–30% превосходящую «Саротеки» скорость записи (в обе стороны) плюс абсолютное отсутствие перегрева корпуса даже в условиях сорокаградусной московской жары (HardBox по соседству, тот, что выжил после падения, в прямом смысле слова закипал). Короче говоря, я несказанно рад, что дал «Сатурнам» второй шанс и они этим шансом не преминули воспользоваться. Будем считать, что зимой мне просто не повезло и я нарвался на дефектную партию. Смотрим на часы – упс! – похоже, культур-повидло нужно переименовывать в культур-тесто: пухнет от раза к разу как на дрожжах. Осталось три тысячи знаков "Голубятни", а я даже не приступал к обещанной презентации чудо-"Обещания" – Promise SmartStor NS4300N, только-только прибывшего в Москву RAID-сервера в стиле NAS (Network Attached Storage). Не беда: начнем сегодня, продолжим через неделю – сиквелы нынче в моде. Итак, интрига, воспроизведенная на скриншоте в предыдущей "Голубятне". «Обещание» досталось мне с тремя жесткими дисками по 500 гигабайт каждый. Судя по всему, устройство изрядно тормошили на московских поселковых шляхах, доставляя на тестирование, поскольку после установки программного обеспечения система опознала только два диска и быстренько сформировала из них RAID 0 – бессмысленную конфигурацию, которая хоть и обеспечивает ускоренный доступ к информации, однако вдвое повышает риск потери данных, распределенных между дисками без малейшей защиты от сбоя: случись что с любым из накопителей, безвозвратно теряется содержимое обоих. Заподозрив неладное, я отворил защитную створку сервера и обнаружил третий "Сигейт", который при транспортировке банально выскочил из контактной шины SATA. После восстановления статус-кво «беглец» сразу же обнаружился в списке свободных дисков (Free Disks), после чего, поддавшись интуитивному и, как оказалось впоследствии, фатальному порыву, я добавил третий диск к «рэйду» – благо от дурного поступка меня отделяло лишь два клика мыши: Add Disk To RAID – OK. Дальше произошло нечто невообразимое: NS4300N приступил к переносу данных с RAID 0 на новый RAID 5, и процедура эта продолжалась в общей сложности пять дней! Полагаю, не будет преувеличением сказать, что эти пять дней, проведенных в наблюдении за работой NS4300N по изменению уровня "рэйда", произвели на меня едва ли не самое яркое IT-впечатление в жизни. Впрочем, «наблюдение» – это мягко сказано. Я перепробовал все самые зверские и немыслимые способы, пытаясь заставить NS4300N прервать процедуру переноса данных, однако так и не сумел сбить «Обещание» с пути истинного. Ни внезапное отключение питания, ни перестановка дисков с одного места на другое, ни удаление попеременно то одного, то другого диска, ни попытка стереть (опция Delete) диск из «рэйда» не помогали: NS4300N мертвой хваткой питбуля защищал информацию пользователя, не позволяя нарушить процесс переноса данных с одного массива на другой. Поразительно, впрочем, другое: все это время состояние RAID-сервера поддерживалось на уровне functional, то есть теоретически доступ к информации на сервере сохранялся. "Теоретически", поскольку на самом деле диски были новые и пустые, однако NS4300N оперирует не на логическом, а на физическом уровне накопителя, поэтому придерживается железного правила: "Информация есть всегда, даже когда ее нет!". В любом случае, доступ к сетевому тому, которым обозначался «рэйд» в операционной системе, не прерывался ни на мгновение. Фан-тас-ти-ка!

Через пять дней наступила самадхи (см. рис.). NS4300N преобразовал «рэйд» до пятого уровня и угомонился, наконец-то предоставив старому голубятнику полигон для тестирования. Забавно, что на исходе четвертого дня мне таки удалось изыскать способ прервать процесс переноса данных, однако из уважения к доблести противника я позволил NS4300N довести работу до конца. Учитывая герменевтический характер уловки, не могу удержаться, чтобы не рассказать о ней читателям, тем более что ради нее мне пришлось достать Сергея Куприянова (Artvision) из самой Африки (в прямом смысле слова). Итак, чтобы заставить питбуля разжать зубы и прервать процедуру переноса данных, необходимо извлечь из отсеков все диски, кроме одного. Лишь тогда NS4300N смирится и позволит удалить подключенный диск из "рэйда". Затем надлежит повторить уловку с каждым из оставшихся двух дисков, поочередно вставляя их в отсеки (поодиночке) и выполняя команду Delete. Только после этого можно подключить все три диска и создать новый «рэйд» с чистого листа. Кстати, моя ошибка заключалась в том, что вместо долгоиграющей процедуры переноса данных следовало сперва удалить RAID 0, а затем создать на его месте новый RAID 5. Тем не менее урок не прошел даром: я воочию убедился в том, что Promise SmartStor NS4300N защищает информацию пользователя на совершенно непользовательском – промышленном! – уровне. Обстоятельство, лишь подчеркивающее уникальность этого устройства на рынке SOHO. О результатах тестирования мы поговорим через неделю – в заключительной части сиквела. ТЕХНОЛОГИИ: Потерянное поколение Автор: Родион Насакин Российские операторы наконец-то обрели право предоставлять услуги мобильной связи третьего поколения. 24 мая в Мининформсвязи состоялась торжественная церемония вручения лицензий. Главный барьер, на который традиционно сетовали операторы, преодолен, и можно ждать стремительного развертывания 3G-сетей. Операторы надеются, что под давлением новых технологий ARPU рано или поздно взовьется ввысь, а потому интенсивно готовят инфраструктуру к массовому запуску сетей третьего поколения. Поначалу в отдельных регионах, а потом и по всей стране. Затянувшийся канун 3G Сотовая связь третьего поколения предусматривает передачу данных со скоростью до 2 Мбит/с (при использовании технологии HSDPA), что делает более доступным развертывание мультимедиа-сервисов и работу с аудио– и видеоконтентом (от мобильного ТВ и загрузки роликов до видеоконференцсвязи). 1, 2, 3, 4, 5, 6, 7, 8, 9 |

|||||||||