|

|

Популярные авторы:: Борхес Хорхе Луис :: Грин Александр :: Раззаков Федор :: БСЭ :: Чехов Антон Павлович :: Горький Максим :: Азимов Айзек :: Компьютерра :: Лондон Джек :: Толстой Лев Николаевич Популярные книги:: Дюна (Книги 1-3) :: The Boarding House :: Скандальная леди :: Рагнарёк :: Храм Диониса :: Александр Демьяненко :: Аквариумист :: Глухая тропа :: Истмат и проблема Восток-Запад :: Ифтах и его дочь |

Компьютерра (№255) - Журнал «Компьютерра» № 17 от 8 мая 2007 годаModernLib.Net / Компьютеры / Компьютерра / Журнал «Компьютерра» № 17 от 8 мая 2007 года - Чтение (стр. 4)

По вынесенному в мае прошлого года приговору Анчете лишился свободы на 57 месяцев, вернул $60 тысяч незаконной прибыли и был оштрафован на $15 тысяч за проникновение в компьютеры военного объекта. Еще один приговор по делу о ботнетах был вынесен уже в этом году, на сей раз в Нидерландах. Тамошний суд приговорил к тюремному заключению и штрафам в размере 4 тысяч и 9 тысяч евро двух хакеров, организовавших ботнет из нескольких миллионов компьютеров. Впрочем, сразу после оглашения приговора подсудимых отпустили, так как они уже отсидели свои сроки во время предварительного заключения. В деле снова фигурировала 180solutions. Пару лет назад сотрудники компании заметили у одного из своих голландских агентов необычно высокий объем установок adware, заподозрили его в нарушении условий партнерского договора и попытались выйти на связь, но безуспешно. Тогда сотрудничество было прервано по инициативе 180solutions. Прекратив получать деньги, экс-агент тут же отреагировал, однако вместо того, чтобы покаяться, начал вымогать у компании причитающуюся ему, как он считал, сумму, угрожая в противном случае устроить DDoS-атаку. Когда хакер получил отказ и перешел к действиям, 180solutions уже сама обратилась в ФБР. Компания «согласилась» с требованиями рэкетира и перевела запрашиваемые деньги на указанный банковский счет, не забыв передать реквизиты правоохранительным органам. После этого ФБР обратилось в свое юридическое представительство в Нидерландах, через которое о преступлении были проинформированы голландские власти. В ходе расследования полицейским удалось установить личности авторов троянца W32.Toxbot, «плетущего» из компьютеров ботнеты. Спам и фишинг

Использование сетей зараженных ПК дает возможность проводить масштабную спам-рассылку за несколько часов, оперативно меняя источник отправки сообщений и тем самым обходя средства фильтрации на основе правил и черных списков. В IronPort полагают, что сейчас более 80% спама рассылается с ботнетов, а средняя продолжительность использования одного компьютера-зомби не превышает месяца. Гади Эврон, израильский специалист по информационной безопасности, оценил доходность сетей компьютеров-зомби в 2006 году в $2 млрд. Владельцы ботнетов, по его сведениям, в основном зарабатывают на фишинге, рассылая миллионы электронных писем-завлекалок. Трафик от пользователя к «подставному» сайту все чаще проходит через ботнет, что позволяет обойти защиту браузерных антифишинговых систем. Главной целью атак остается финансовый сектор, а самыми популярными логотипами фишеров по-прежнему являются eBay и PayPal. При этом эффективных средств противодействия ботнетам на сегодняшний практически не существует, что отчасти связанно с тем, что технологии управления зомбированными компьютерами постоянно модифицируются. Дефицит оборонительных возможностей ярко подчеркивает прошлогодний случай с компанией Blue Security, которая работала над антиспамовой системой, и, похоже, небезуспешно. Во всяком случае, она привлекла внимание одного из спамеров под ником PharmaMaster (говорят, наш соотечественник), который настоятельно порекомендовал разработчикам свернуть проект, угрожая в противном случае обрушить корпоративные серверы DDoS-атакой. В Blue Security угрозу проигнорировали, и, как выяснилось, зря. Под валом мусорных запросов все серверы компании стали недоступными. Специалисты в срочном порядке стали просчитывать варианты защиты и пришли к неутешительному выводу, что практически ничего не могут противопоставить злоумышленнику. Компания признала свое поражение и решила испытать силы в менее опасных сферах. Вторит экспертам и TrendMicro, исследователи которой, изучив криминальную обстановку в Сети в 2006-м, считают, что в текущем году инструментарий для криминальных атак будет состоять преимущественно из комбинированного ПО, оснащенного средствами маскировки и защиты от систем сетевой безопасности, а практика использования преступными группировки ботнетов получит еще большее распространение. Это, в свою очередь, повысит спрос на вирусы, троянцы и spyware, позволяющие «рекрутировать» в сети зомби новые компьютеры, и укрепит альянс между спамерам, разрабатывающими вредоносное ПО, фишерами и прочими представителями интернет-криминалитета. Децентрализация $50 000 за эксплойт Департамент ФБР, занимающийся хакерами и прочими киберпреступниками, по количеству сотрудников уступает только подразделениям, ведающим разведкой и борьбой с терроризмом. По данным этого департамента, основная преступная активность сосредоточена в странах Восточной Европы, в том числе России. Но больше отличился за последнее время все же румынский онлайн-сегмент, где на одном из хакерских форумов за $50 тысяч уже предлагался эксплойт под Windows Vista, позволяющий создать ботнет. Традиционной средой для организации ботнетов являются IRC-серверы. После заражения компьютера вирус инсталлирует программу-робота, которая через заданные промежутки времени обращается к одному или группе IRC-серверов за командами так называемого мастера, то есть лица, управляющего ботнетом. Такая схема предусматривает взаимодействие всех ботов с одним центральным звеном, что делает сеть уязвимой, поскольку удаление сервера полностью нейтрализует ботнет. Однако в декабре 2006 года выяснилось, что злоумышленникам удалось решить эту проблему. Специалисты SecureWorks обнаружили в Интернете нового троянца SpamThru, который объединяет компьютеры-зомби по принципу децентрализации. В создаваемом таким образом ботнете каждый участник получает информацию о других, и если управляющий сервер вдруг отключается, достаточно дать одному из ботов координаты нового источника команд, чтобы возобновить работу. Устойчивость ботнетов в этом случае заметно возрастает, и представители MessageLabs полагают, что в текущем году пиринговые зомби будут интенсивно плодиться. Также специалисты компании соотносят появление SpamThru, который, по их сведениям, был запущен в октябре прошлого года, со скачком спам-трафика в тот же период. Получив доступ к файлам командного сервера, в SecureWorks выяснили, что разработчики SpamThru, по всей видимости, родом из России. Об этом свидетельствуют имена файлов и текст исходного кода. Также удалось выявить структуру сформированного ботнета. Сеть состоит из 73 тысяч инфицированных компьютеров, которые распределяются между портами сервера в зависимости от модификации SpamThru и группируются в пиринговые сегменты – по 512 машин в каждом. География зараженных зомби тоже впечатляет. Компьютеры ботнета обнаружены в 166 странах, хотя более половины все же сосредоточены на территории США. Интересно, что около половины ботов были установлены на компьютерах, работающих под управлением Windows XP SP2. Так что интерес Microsoft к этой угрозе вполне оправдан. Штат отдела корпорации по борьбе с ботнетами – Internet Safety Enforcement, в котором раньше работало только три человека, недавно был расширен до 65 сотрудников, а представитель Microsoft отметил, что в 2007 году ботнеты станут одной из самых серьезных проблем безопасности в Интернете. Дабы укрепить неуязвимость ботнета, его владельцы установили беспрецедентно высокую частоту обращений ботов при сбое или отказе сервера – до 3 млн. запросов в сутки. Троян также занимается сбором почтовых адресов с винчестеров зараженных машин для формирования спамерской базы. Кроме того, на сервере был найден софт для взлома сайтов финансово-новостной тематики. Причем целью взломщика тоже служили списки почтовых адресов, по которым впоследствии рассылалась реклама биржевых услуг. Генерируются спам-письма по шаблонам, позволяющим избежать обнаружения большинством распространенных фильтров. Сообщения включают как текст, так и картинки со случайным набором пикселов. Дабы не попасть в спам-списки, хакеры наладили циркуляцию в ботнете регулярно обновляемого списка прокси-серверов, доступного всем ботам. Грабь награбленное

Большие сети компьютеров-зомби формируются, как правило, вследствие распространения червей, использующих свежую уязвимость или просто талантливо (в определенном смысле) написанных, так что создать свой ботнет "на ровном месте" могут немногие. И те, кто не в состоянии сформировать сеть с нуля, но испытывают в ней настоятельную потребность, иногда приобретают уже готовый ботнет или «уводят» его у своих "коллег". Для этих целей даже разработаны специальные хакерские утилиты. В поисках особого пути

Децентрализация ботнетов в случае со SpamThru – не единственное новшество в организации зараженных сетей. Уже в 2007 году представители компании Apbor Networks заявили, что им удалось обнаружить несколько ботнетов, не использующих IRC-каналы. Вместо этого боты связывались по не вызывающим подозрений веб-соединениям. В случае с такими сетями становятся неэффективными алгоритмы многих IPS/IDS-систем, выявляющих вторжения по подозрительной IRC-активности. А чтобы опознать контактирующих через веб ботов, необходимо задать в сигнатурах, то есть в профилях атак в IDS/IPS, конечные адреса обращений ботов или команды управления сетью зомби. Разумеется, этих данных у специалистов по безопасности зачастую нет. И наконец, в марте о свежей возможности организации ботнетов сообщил Билли Хоффман, сотрудник компании SPI Dynamics. Он написал на JavaScript приложение Jikto, которое позволяет заставить зараженные компьютеры искать дыры на сайтах и в случае обнаружения устраивать атаки или красть информацию. В отличие от ранее применявшихся хакерами сканеров уязвимостей, Jikto работает непосредственно через браузер. Скрипт получает команды от своего разработчика, не оставляя следов пребывания на компьютере-зомби, и делает практически невозможным обнаружение виновника атаки, так как сканирование фактически осуществляют сами пользователи зараженных машин. Хозяин может отдавать Jikto приказы, сообщая, какой сайт и на какого рода уязвимость нужно проверить. Код Jikto можно подхватить как на сайте самого хакера, так и на других ресурсах в случае их взлома с использованием дыры в XSS. Запускается скрипт практически на любом браузере в тайне от пользователя и не может быть обнаружен антивирусом. Появление таких аналогов в руках злоумышленников тоже представляет собой глобальную угрозу, хотя бы на первый взгляд. Если наличие пропатченного браузера, антивируса с обновленными базами, эффективного спам-фильтра и правильно настроенного файрволла делает риск зомбирования компьютера через троянца или червя относительно низким, то против Jikto, как и любого другого вредоносного JavaScript-скрипта, буде такой появится, все эти средства бессильны. Сам Хоффман полагает, что его творение кардинально меняет представление о возможностях JavaScript, и собирается продемонстрировать Jikto на конференции Black Hat в Лас-Вегасе этим летом. Есть, правда, надежда, что хакеры со скепсисом отнесутся к детищу Хоффмана из-за сравнительно низкой скорости его работы в качестве сканера уязвимостей. Такие мнения уже встречаются на некоторых форумах. А что касается возможности скрыть личность злоумышленника, то аналогичного эффекта можно достичь, использовав в ботнете цепочку из прокси-серверов. ОПЫТЫ: Параноидальный бэкап Автор: Филипп Казаков Так и подмывает начать тему с традиционного занудства о необходимости резервного копирования, печальных последствиях утраты информации, бренности жестких дисков и прочих страшилках, приправленных парой примеров «из жизни» о пропавшей за день до сдачи дипломной работе. В действенности подобные занудства сродни советам переходить улицу на зеленый свет, вовремя ложиться спать, делать зарядку по утрам, бросить курить и стать, наконец, человеком. А потому, хоть и хочется вставить пару нравоучительных абзацев, я волевым усилием воздержусь. Давайте будем считать, что читатель уже проникся всей важностью задачи резервного копирования информации, и даже более того – проникся так глубоко, что это стало для него процессом совершенно естественным, как бы даже само собой разумеющимся, в результате чего он, будучи лишен возможности сделать очередной бэкап своей рабочей флэшки, чувствует себя неуютно. С позиции такого вот пользователя, сочувственно называемого "информационным параноиком", мы рассмотрим возможности создания сложных бэкапов в домашних условиях под Windows XP. Среднестатистическую юзерскую информацию можно условно разделить по критерию «бэкапируемости» на три категории: • Операционная система и программы. • Долговременные хранилища. • Актуальные рабочие данные. Операционная система и программы – здесь подразумевается создание резервной копии рабочей ОС со всеми программами и персональными настройками. Конечно, если компьютер используется, к примеру, лишь для игр и работы с документами, подобные сложности излишни – в случае сбоя системы ее не составит труда переустановить. Но у меня и, уверен, у многих читателей «Компьютерры» рабочая операционная система представляет собой если не произведение искусства, то уж как минимум результат большого труда. Со времени установки ОС обрастает не одной сотней приложений (многие из которых требуют тщательной настройки), драйверами для кучи устройств, горячими кнопками, скриптами, ярлыками, куками браузера и еще тонной других индивидуальных мелочей – на восстановление всего этого хозяйства уйдет уйма времени. Благодаря общей концепции систем семейства Windows, столь нелюбимой приверженцами Linux [Они-то, небось, читая этот абзац, снисходительно улыбаются] и заключающейся в сокрытии от пользователя внутрисистемных процессов, единственный достаточно надежный способ «отбэкапить» рабочую Windows XP – это снять посекторный образ логического диска, на котором она установлена. Долговременные хранилища – к этой категории относится весь багаж информации, которую пользователь несет с собой сквозь время. Это могут быть дистрибутивы программ, музыка, фотографии, проекты для 3D-моделирования, документы научных докладов – да все, что угодно. Характерная особенность такой информации в том, что она сравнительно редко модифицируется, однако требует надежного резервного копирования, так как обычно представляет собой наибольшую ценность для хозяина, в несколько раз превышающую стоимость всего компьютера, не говоря уж о стоимости жесткого диска. Актуальные рабоЧие данные – это те проекты, которыми вы заняты в текущий момент времени. Обычно это динамично модифицируемые данные, которые требуют активного (ежедневного) бэкапирования в течение относительно небольшого срока. После завершения проекта все бэкапы можно смело отправлять в корзину.

Как же делать бэкапы? В серьезных системах в некоторых случаях все еще используются магнитные ленты. Для дома стримеры невыгодны по соотношению цена/объем, да и неудобны в эксплуатации, так что этот вариант отпадает. Когда-то я делал бэкапы на CD-R, потом на DVD-R, но с тех пор как количество резервной информации перевалило за 100 Гбайт, от болванок пришлось отказаться. Причина проста – поддержание жизнеспособных бэкапов на большом количестве носителей требует жесткого структурирования информации, не говоря уж о мороке с записью болванок, что в какой-то момент стало накладнее, чем покупка дополнительного жесткого диска специально для резервных копий. Помните "информационного параноика"? На самом деле цель бэкапов – оградить вас от подобной незавидной участи. Поэтому бэкапы необходимо организовать так, чтобы они происходили как можно более автономно и после первичной настройки требовали минимум пользовательского внимания. Единственный способ добиться этой цели – использовать в качестве носителя отдельный винчестер. Вместо диска для бэкапа можно, конечно, подумать об отказоустойчивом массиве RAID1 или RAID5, но, обеспечивая практически идеальную защиту от технических сбоев, он не защищает от человеческого фактора, который, как показывает практика, является столь же частой причиной потери данных, что и поломка оборудования.

В поисках подходящего программного решения я проделал долгий путь от встроенных в Windows XP средств, через пару десятков самых разных комплексов, программ, программок и утилит – обо всех рассказать не получится, да и не очень хочется. Расскажу я только об Acronis True Image и тех утилитах, которые и по сей день трудятся в моем компьютере. Acronis True Image

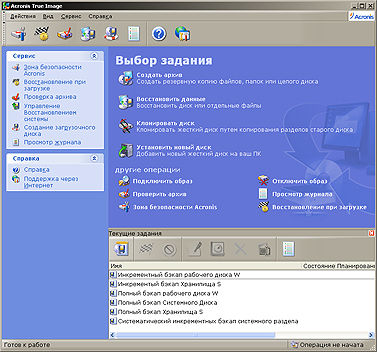

Эта разработка российских программистов прожила у меня около полугода. От сонма низкокачественных поделок Acronis True Image отличается разительно. В первую очередь названием. Никаких тебе «Pro», «Ultra», «Expert» и прочих дешевых способов саморекламы. Все очень скромно и по делу: просто «Правдивая Картина». Acronis подходит к вопросу бэкапирования основательно. Программа глубоко интегрируется в операционную систему – устанавливает специальный драйвер виртуального устройства.

На жестком диске можно создать особый раздел для бэкапов, так называемую "Зону безопасности Acronis". Зона эта невидима для операционной системы, а обведя вокруг пальца саму Windows, вместе с ней мы обманываем и весь выводок Win32-вирусов, охочих до уничтожения сокровенных данных "информационного параноика". Кроме того, программа умеет снимать образ системного диска прямо во время работы ОС, монтировать созданные образы как виртуальные логические диски (Read Only, разумеется), создавать инкрементные [Инкрементным называется такой режим создания бэкапов, в котором каждый последующий бэкап включает лишь ту информацию, которая изменилась с момента предыдущего] бэкапы файлов, папок и целых разделов, планировать время старта бэкапов, создавать загрузочный реанимационный CD.

Вы, наверное, удивляетесь, почему же я попрощался с такой замечательной программой. Во всем виновата забота о неискушенном пользователе и маркетинг. С неприятными мелочами, вроде плюшевого домохозяйского интерфейса, я еще готов был бы смириться. Но в результате полугодичного тестирования (каждой бы программе такой тест!) выявились куда более серьезные проблемы с пофайловыми бэкапами. Все было отлично на тестовом компьютере и небольшом массиве данных гигабайта на три, проблемы начались, когда я установил True Image на рабочий компьютер, предложив ей заботу о 200 гигабайтах в 100 тысячах файлах. В целом ежедневный файловый бэкап работал нормально, но периодически, раза два в месяц, что-то в электронных мозгах "Правдивой Картины" путалось, отчего бэкапирование повисало. Благодаря плюшевому интерфейсу, было невозможно понять, повисло оно или нет, а благодаря собственному драйверу Acronis’a, это оказалось затруднительно определить и сторонними средствами мониторинга, ведь Windows и, следовательно, все утилиты мониторинга при работе True Image просто "не видят" обращений к файловой системе. Причины подвисаний тоже остались секретом Acronis’a: логи в стиле "ошибка 00x00 172 – невозможно завершить процесс" можно назвать скорее конспиративными, чем полезными. Мучительно долгие эмпирические попытки отыскать причины глюков привели к неутешительным выводам: они как-то связаны с подключением переносного винчестера по интерфейсу FireWire и еще как-то зависят от длины пути к некоторым файлам с кириллическими именами. Неопределенность и скрытность программы, а также ее нежелание пойти навстречу в решении проблемы, в конце концов меня утомили и от пофайловых бэкапов пришлось отказаться. Справедливости ради замечу, что посекторные бэкапы логических дисков все это время делались безотказно. При нестабильном выполнении основной функции – пофайловых бэкапов – дополнительные «навороты» программы, вроде запуска ОС уже во время процесса восстановления из резервной копии и всего остального, что я перечислял выше, выглядят неуместно, хотя, несомненно, позволяют привлечь покупателя. Именно покупателя, ведь комплекс платный. DriveImage XML

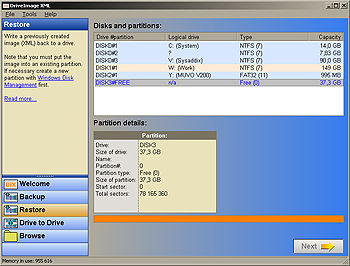

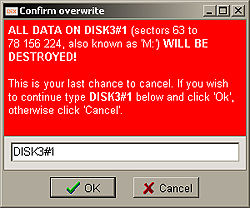

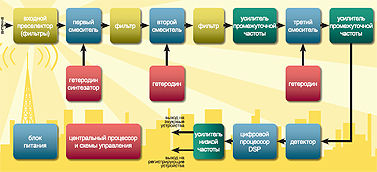

Несмотря на мое брюзжание, по общему впечатлению Acronis True Image находится в пятерке лучших высокоуровневых программ "все в одном", берущихся сделать за пользователя все и сразу. И наше с ним неудачное знакомство во многом объясняется сложностью поставленной задачи, с которой, вполне вероятно, не справились бы и другие автоматизированные средства. Рассудив так, я продолжил поиски, взяв на вооружение юниксовскую концепцию: каждую функцию должно выполнять отдельное приложение, и каждое приложение – одну функцию. Для первой из поставленных задач – посекторых бэкапов – нашлась замечательная утилита DriveImage XML от Runtime Software. Она не ставит никаких драйверов, не лезет в автозагрузку, не устанавливает своих сервисов, не просит денег и занимает меньше двух мегабайт. Функционирование обеспечивается исконно присущей современным ОС Windows майкрософтовской технологией Volume Shadow Services (VSS). Благодаря ей, «слепки» диска можно создавать на лету, не перезагружая систему и вообще не прерывая текущей работы. Кстати, как всякое приличное приложение, DriveImage XML не устанавливает в систему свой планировщик, но поддерживает интерфейс командной строки, позволяющий запланировать выполнение бэкапа из любого другого шедулера, хоть бы и встроенного в Windows. Поддерживается компрессия создаваемых томов, а также разбиение образа на файлы меньшего объема. Интерфейс программы минималистичен и прост, так что запутаться практически невозможно. Единственный минус – бескомпромиссная англоязычность – компенсируется заботой разработчиков о бесстрашных экспериментаторах. Прежде чем совершить деструктивное действие, программа запрашивает текстовое подтверждение, дать которое можно только приблизительно понимая, что, собственно, происходит. Так что, даже испытывая затруднения с английским языком, можно смело изучать программу "методом тыка" – ничего страшного вы не натворите, – тем более что ткнуть можно всего в четыре кнопки. В результате резервного копирования будут созданы два файла – первый с расширением.xml будет содержать техническое описание бэкапа, а второй – одноименный, но с расширением.dat, собственно посекторный образ, в котором хранится копия всего системного раздела. Такая открытая структура, по заверениям разработчиков, позволит использовать бэкапы с другим альтернативным софтом. Не знаю – не проверял, так как реинкарнацию как отдельных файлов, так и образа целиком можно замечательно произвести из самой DriveImage XML. Конечно, идеальных утилит не бывает, вот и у этой есть недостатки. Во-первых, поддерживаются только системы Windows XP, Windows Server 2003 и Windows Vista. Во-вторых, при восстановлении образа у программы возникают недоразумения с нестандартными интерфейсами (такими как FireWire), а также с некоторыми редкими RAID-контроллерами. Впрочем, на фоне ликвидации последствий «падения» жесткого диска или операционной системы необходимость однократно переключить HDD на стандартный IDE– или SATA-канал не кажется устрашающей. В-третьих, DriveImage XML ни в каком виде не поддерживает инкрементные бэкапы. Для образа операционной системы это не критично, так как значительная часть информации меняется от бэкапа к бэкапу и выигрыш от инкрементности был бы не очень велик. Наконец, последний недостаток программы – отсутствие возможности автоматически создать загрузочный CD, который выручил бы вас в случае поломки жесткого диска. Но есть и хорошая новость – как написано на сайте разработчика, DriveImage XML без труда встраивается в загрузочный диск WinPE, который может создать любой желающий из своего дистрибутива Windows. Описание этого процесса выходит за рамки сегодняшней статьи, но могу посоветовать с чего начать – с утилиты PE Builder (www.nu2.nu/pebuilder). Впрочем, за рамки сегодняшней статьи вышло и много другое, о чем я собирался рассказать. Продолжение следует… ТЕМА НОМЕРА: Программа радио на завтра Автор: Юрий Романов Много лет назад, в эпоху расцвета программируемых калькуляторов, я, пожалуй, впервые увидел, как это происходит – программа на моих глазах рассчитывала отклик фильтра на внешний сигнал. Особенно меня поразило то, что когда входной сигнал «выключался», уравнение фильтра продолжало «выдавать» затухающие колебания на выходе, что, впрочем, и должно было быть, учитывая электрическую схему моделируемого устройства. Хорошо помню, как смотрел на мигающий дисплей калькулятора и тупо соображал: зачем же все эти резисторы, емкости и индуктивности, если все это вычисляется… Учился я тогда на первом курсе. Калькуляторы нам выдавали под расписку на кафедре прикладной математики… ИСТОРИЯ 7 мая 1895г. А. С. Попов, а в июне 1896г. итальянский изобретатель Г. Маркони первыми применили искровые системы для передачи сообщений без проводов, открыв тем самым эпоху радио. Сегодня и уже более полувека к использованию в качестве средства передачи радиосообщений искра запрещена. Своими соображениями, разумеется, я тут же поделился с преподавателем… Он посмотрел на меня жалостно и спросил: "И сколько времени вычислялся отклик?" "Четыре минуты!" – с энтузиазмом воскликнул я. Преподаватель усмехнулся, потрепал меня по плечу и отправился по своим делам… К чему я все это вспоминаю? Вероятно, со дня знаменитого доклада А. С. Попова 7 мая 1895 года на заседании Русского физико-химического общества, а может быть, и раньше – со времен Максвелла и Герца, конструирование радиотехнических устройств и их инженерный расчет являлись пусть и взаимосвязанными, но независимыми этапами работы любого радиоинженера. Лампы, транзисторы и даже отдельные блоки устройств – они работают. А логарифмическая линейка, калькулятор, ЭВМ – считают. Тем удивительнее наблюдать, как с ростом быстродействия вычислителей – всего лишь быстродействия! – происходит нечто поразительное: мы все больше и больше приближаемся к тому, что процесс вычисления результата работы радиоэлектронного устройства сможем практически использовать вместо самого этого устройства, собранного из множества сложных и трудоемких в изготовлении компонентов. Во многих случаях мы уже сегодня так поступаем. В мире радио много чего появилось и случилось за эти 112 лет… Но кажется, что столь концептуальных процессов, как эти, в его истории еще не бывало. Исключая, быть может, сам факт открытия радиоволн. Желая от всего сердца поздравить наших читателей с Днем радио, мы с удовольствием направляем поздравления также математикам (математический аппарат дискретной фильтрации, быстрое преобразование Фурье и другие инструменты современного радиоинженера), разработчикам сигнальных процессоров, микросхем радиочастотных синтезаторов, коммутаторов и другого компьютерного… прошу прощения, уже радиотехнического железа, а также радиоконструкторам… или, может быть, уже радиопрограммистам?.. Софт прямого эфира Автор: Кононов, Владимир Со времен Попова, Маркони, Герца прошло всего лишь чуть больше века, но каков прогресс в области связи! Современное высококачественное радиоприемное устройство – это довольно сложный и объемный аппарат, состоящий из сотен и тысяч компонентов, как правило, содержащий свой собственный вычислитель на одном, а иногда и нескольких процессорах для реализации многочисленных рабочих и сервисных функций. Посмотрим на один из вариантов упрощенной блок-схемы современного приемника (рис. 1), и станет ясно, какую прорву задач приходится решать для получения изделия высокого класса. Попробуем разобраться, что от чего зависит в приемном устройстве и какие качественные показатели являются самыми важными. ИСТОРИЯ Значение радио в войне было настолько велико, что в преддверии великой победы над фашистской Германией в 1945 г. и в связи с 50-летием изобретения радио день 7 мая был объявлен всесоюзным праздником – Днем Радио. Еще не так давно – когда станций в эфире было не слишком много – на первом месте находилась чувствительность приемника, то есть его способность принимать слабые сигналы. Чувствительность приемника напрямую зависит от его полосы пропускания. В свою очередь, полоса пропускания определяется тем видом модуляции, для которой предназначен приемник (обычно приемники проектируются с возможностью приема сигналов нескольких видов модуляции). А если добавить селективность (возможность отстроиться от соседней мешающей станции), то задача еще более усложнится… В настоящее время приоритетным параметром в приемнике становится динамический диапазон, характеризующий реакцию на сигналы мощных станций, работающих «рядом» с частотой настройки приемника. Действительно, что толку от высокой чувствительности, если соседняя мощная станция способна полностью заблокировать принимаемый сигнал? Современными средствами получить высокую чувствительность не проблема, вернее сказать, не такая уж сложная проблема. А вот получить большой динамический диапазон – не так просто. Почему? Да потому, что все каскады приемника (особенно на входе) работают в линейном режиме, для передачи сигнала от антенны на выход без искажений… Теперь несколько слов о других блоках, из которых состоит современный приемник. В них тоже не все так просто. Чем обеспечить селективность при разных видах модуляции? Ответ один – фильтрами. Нам необходимо отфильтровать полезный сигнал и не пропустить побочный, вредный. Хорошие фильтры сложны и дороги. Современный кварцевый фильтр среднего класса стоит около 5 тысяч рублей, а в конструкции хорошего приемника этих фильтров много – но ничего не поделаешь, приходится идти на это. А ведь необходимо еще реализовать функции АРУ (автоматическая регулировка усиления), дистанционного управления, постараться соблюсти все требования эргономики – сложность задач, которые стоят перед разработчиками хорошего радиоприемного устройства, очевидна.

Обратим внимание еще на один важный момент: когда приемник собран "в железе", в нем уже трудно что-нибудь изменить, модернизировать. Ежегодно разрабатываются (и изготавливаются) тысячи приемников для различных применений, среди которых радиосвязь на земле, в воздухе и на море, создаются радиовещательные приемники, приемники сотовых телефонов, наконец радиоприемные устройства для космических объектов (а в космос потом не прыгнешь и не заменишь нужный блок на совершенно новый). 1, 2, 3, 4, 5, 6, 7, 8, 9 |

|||||||||