Все под контролем: Кто и как следит за тобой

ModernLib.Net / Публицистика / Гарфинкель Симеон / Все под контролем: Кто и как следит за тобой - Чтение

(Весь текст)

|

Автор:

|

Гарфинкель Симеон |

|

Жанр:

|

Публицистика |

|

-

Читать книгу полностью (782 Кб)

- Скачать в формате fb2

(673 Кб)

- Скачать в формате doc

(312 Кб)

- Скачать в формате txt

(300 Кб)

- Скачать в формате html

(683 Кб)

- Страницы:

1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24, 25, 26, 27

|

|

Симеон Гарфинкель

Все под контролем: Кто и как следит за тобой

Серия киберtime/non-fiction http://www.cybertime.ru cybertime@mail.ru

Составитель: Владимир Харитонов

Данное издание выпущено в рамках проекта «Translation Project» при поддержке Института «Открытое общество» (Фонд Сороса) – Россия и Института «Открытое общество» – Будапешт.

Издательство «У-Фактория» выражает искреннюю признательность издательству O'Reilly в лице Синди Уэтерлунд и Кэтлин Келли за содействие и глубокую благодарность Издательству Уральского университета за организационное участие в издании этой книги.

Авторские примечания имеют цифровые сноски, сноски на примечания переводчика начинаются с «p» – прим. сост. FB2

К моим русскоязычным читателям

Для меня было большой честью узнать, что

Database Nationпереводится на русский язык, и особенно меня радует то, что вы, мой дорогой читатель, проявили интерес к этой книге.

Database Nationдоказывает, что приватность является одним из базовых условий торжества демократии. Не будучи тщательно проверенными, технологии могут стать средством уничтожения приватности и разрушения демократии. Кому это хорошо известно, дорогой читатель, так это вам и другим людям, жившим во времена Советской империи. Как на членах одного из самых молодых демократических обществ в мире, на вас и ваших руководителях лежит особая обязанность обеспечения того, чтобы приватность и демократия сохранились в наступившем столетии.

Хотя книга, которую вы держите в руках, опубликована на русском языке, по мере чтения вы увидите, что многие примеры описывают Соединенные Штаты. К сожалению, здесь, в Соединенных Штатах, очень трудно узнавать о происходящем в России. Очевидным исключением, возможно, является спутниковая фотография Кембриджа (штат Массачусетс), о которой говорится в главе 5. На этой фотографии, сделанной в 1989 году советским спутником-шпионом, изображен мой дом. Я сделал из нее большой плакат и гордо повесил на стену. Это доказательство того, что нарушающие приватность технологии не знают политических границ.

Еще раз благодарю вас за ваш интерес к приватности и за то, что вы решили прочитать

Database Nation.Надеюсь, она вам понравится.

Симеон Гарфинкель

Массачусетс, 2003

1

Угроза неприкосновенности частной жизни

Вы просыпаетесь от телефонного звонка. Не может быть?! Несколько месяцев назад вы запрограммировали свой телефон таким образом, чтобы он не пропускал входящие звонки до 8 утра, однако на часах всего лишь 6:45. Кто может звонить в такое время? И самое главное, кто смог обойти блокировку звонков?

Вы снимаете трубку и тут же бросаете ее обратно – вас разбудила машина, проигрывающая рекламные сообщения. Реклама при помощи производимых компьютером телефонных звонков запрещена в Соединенных Штатах более десяти лет назад, но, после того как стоимость международных звонков упала ниже 10 центов за минуту, их поток хлынул в Северную Америку со всего мира. Причем почти все они – рекламные, вследствие большой популярности программируемых телефонных аппаратов. Но вас беспокоит еще одна проблема: как звонок прошел через установленный фильтр? Причину вы узнаете несколько позже: производитель купленного вами телефонного аппарата предусмотрел в его конструкции «черный ход», информация о котором отсутствует в документации. Зато информация о секретных кодах, позволяющих обойти защиту, продавалась неделю назад на онлайновом аукционе. Вы не обратили на это внимания и потеряли свой шанс выкупить свои спокойствие и неприкосновенность.

М-да…

Раз уж вы проснулись, вы решаете разобрать вчерашнюю почту. В ней обнаруживается письмо из ближайшей больницы. «Мы очень рады, что травматологическое отделение нашей больницы смогло оказать Вам необходимую помощь в нужный момент», – начинается письмо. «Как Вам известно, плата, которую мы берем в соответствии с Вашим HMO [Health Maintenance Organization],

не покрывает наших расходов. Чтобы покрыть эту разницу многие больницы начинают продавать информацию о своих пациентах фирмам, занимающимся медицинскими исследованиями и изучением потребительского спроса. Вместо того чтобы следовать этой порочной практике, мы решили обратиться к Вам с просьбой помочь нам компенсировать разницу. Рекомендуемый размер пожертвования – 275 долларов – компенсирует стоимость Вашего обращения к нам. На эту же сумму будет уменьшен размер уплачиваемых Вами налогов».

Вы осознаете, что этот маленький шантаж не пустые слова, но не находите ничего особо страшного в том, что кто-то узнает о растяжении связок на вашем запястье. Вы сгибаете лист пополам и отправляете его в машинку для уничтожения бумаг в компании троицы малоинтересных предложений по кредитным картам.

Почему именно в машинку, а не просто в корзину? Еще несколько лет назад вам бы и в голову не пришло уничтожать бумажки с рекламными предложениями, пока с одним из ваших друзей не произошел неприятный инцидент: его личность «временно украли». Служащий жилого комплекса извлек из мусора полученные на имя вашего друга предложения по открытию кредитных карт, позвонил по указанному там бесплатному телефонному номеру, и ему доставили кредитные карточки. Сейчас он в Мехико, вместе с кучей дорогих вещей и электроники, приобретенных за счет вашего друга.

На этой радостной ноте вы берете свой портфель и направляетесь к двери, которая автоматически закрывается за вашей спиной.

Когда вы входите в лифт, скрытая видеокамера сканирует ваше лицо, автоматика идентифицирует личность и направляет лифт в подземный гараж. Попутчиков в лифте лучше избежать, ибо у вас нет желания повторить ситуацию, которая случилась на прошлой неделе с беднягой в доме 4G. Оказалось, что его соседка рассталась недавно со своим буйного нрава дружком, и ему было запрещено приближаться к ней. Естественно, лифт был запрограммирован на опознание этого человека, и, когда он вошел в лифт, двери были заблокированы до приезда полиции. К несчастью, в этот момент в лифте находились и другие люди. Никто не мог предположить, что буйный нрав нарушителя не единственная его проблема, ко всему прочему он страдал не диагностированной вовремя клаустрофобией. Ситуация с захватом заложников развивалась очень быстро, но закончилась слишком плохо для мистера 4G. К счастью, все было записано на видеопленку.

Бортовой компьютер вашего автомобиля посоветовал три варианта маршрута поездки на работу сегодня утром. Вы выбрали не очень удачный и провели в автомобильных пробках более получаса. Во время вынужденного простоя компьютер каждые пять минут проигрывал рекламу булочек с начинкой, однако вы не могли его выключить: компьютер бесплатный и окупается за счет рекламы.

Ваше опоздание на работу не осталось не замеченным для корпоративной системы учета рабочего времени. В полученном от нее по электронной почте сообщении вам предлагалось несколько вариантов компенсации времени опоздания: не ходить сегодня на обед, задержаться на 45 минут вечером или вычесть это время из и так уже истощившегося отпуска. Выбор за вами.

Вы оглядываетесь по сторонам и выдавливаете на лице улыбку. Маленькая видеокамера на мониторе вашего компьютера транслирует изображение вашей улыбки боссу и коллегам. Считается, что Workplace Video Wallpaper™ способствует формированию духа товарищества, но компания-производитель этого программного обеспечения утверждает также, что постоянный мониторинг сокращает количество конфликтов на рабочем месте, предотвращает флирт и даже употребление наркотиков. Теперь на рабочих местах все улыбаются: не делать этого опасно.

Видеокамера лишь один из механизмов непрерывного мониторинга на работе. На книгах и журналах установлены электронные метки, призванные остановить постоянные хищения из библиотеки компании. После паники, случившейся в результате сообщения о бомбе, все служащие обязаны постоянно носить идентифицирующие таблички, а столы и шкафчики подвергаются периодическому досмотру. (Ходят слухи, что начальник службы безопасности сама организовала звонок с сообщением о бомбе, чтобы получить повод для введения новых порядков.)

В следующем месяце компания планирует установить в умывальных комнатах специальные устройства, которые будут следить, чтобы служащие мыли руки. Хотя первоначально эти устройства были разработаны для учреждений здравоохранения и пищевой промышленности, последние исследования показали, что регулярное мытье рук снижает распространение заболеваний среди офисных работников. Так что машины будут установлены, и с этого момента вы потеряете еще немного своей приватности и достоинства.

Это будущее. Причем не отдаленное, а самое ближайшее. Будущее, в котором исчезнут и те небольшие гарантии неприкосновенности частной жизни, которые мы имеем сейчас. Некоторые называют эту потерю «оруэлианской», имея в виду известный роман Джорджа Оруэлла

«1984», посвященный утрате приватности и автономии. В этой книге Оруэлл описывает будущее, в котором неприкосновенность частной жизни растоптана тоталитарным государством, использующим слежку, видеонаблюдение, исторический ревизионизм и контроль средств массовой информации для поддержания своей власти. Но времена тотального контроля со стороны государства прошли. В будущем, к которому мы движемся, опасность будет исходить не от всезнающего «Большого Брата», отслеживающего и записывающего каждый наш шаг, а от сотен «маленьких братьев», постоянно подглядывающих и вмешивающихся в нашу жизнь. Джордж Оруэлл считал, что главная угроза свободе индивидуальности исходит со стороны коммунистической системы. Но за последние 50 лет мы увидели новые виды угроз приватности, корни которых уходят совсем не в тоталитаризм, эти угрозы выросли на почве свободного капиталистического рынка, современных технологий и неконтролируемого обмена электронной информацией.

Что мы понимаем под словом приватность?

Приватность

занимает центральное место в этой книге, но это слово не до конца выражает аспект индивидуальной свободы, существование которой на пороге нового тысячелетия оказалось под угрозой со стороны передовых технологий.

Десятилетиями людей предупреждали, что развитие технологий проникающих повсюду баз данных и видеонаблюдения неизбежно приведет к смерти приватности и демократии. Но тогда у большинства людей слово «приватность» вызывало совсем другие ассоциации. В памяти всплывали рассказы о куксах

– странных личностях, вооруженных дробовиками и ведущих отшельнический образ жизни в лесах. Эти люди получали почту в арендованных на вымышленное имя почтовых ящиках, сами производили все необходимое для жизни, а то, что не могли произвести самостоятельно, покупали исключительно за наличные деньги, при этом постоянно боялись быть атакованными федеральным правительством или космическими пришельцами. Если вы не один из этих оригиналов, вполне логичным с вашей стороны будет вопрос: «А почему я должен так волноваться о своей приватности? Мне нечего скрывать!»

Проблема кроется в самом слове «приватность», которое не передает всей полноты предмета обсуждения. Говоря о приватности, мы не имеем в виду просто сокрытие каких-либо фактов. Речь идет о праве на самоопределение, независимость и целостность. В компьютеризованном мире XXI века, на пороге которого мы стоим, право на приватность должно стать одним из важнейших гражданских прав. Но приватность – это не просто право людей закрыть двери и опустить занавески на окнах, потому что они, возможно, хотят заняться незаконными или просто неблаговидными делами. Это право людей определять, какие подробности их жизни не должны покидать пределы их дома, а какие могут просачиваться наружу.

Чтобы понять роль приватности в XXI веке, мы должны еще раз осмыслить, что мы имеем в виду, употребляя это слово сегодня.

• Речь не идет о мужчине, желающем обеспечить себе полную анонимность при просмотре порнографических изображений через Интернет. Речь о женщине, которая не рискует использовать Интернет для организации группы протеста против свалки токсичных отходов, так как вкладывающие в этот бизнес деньги люди могут порыться в ее прошлом, если она станет помехой для них.

• Речь не идет о людях, получающих по почте уведомления о штрафе за превышение скорости на магистрали, зафиксированное автоматизированной системой контроля скоростного режима. Речь о влюбленных, которые не могут в полной мере насладиться прогулкой по городским улицам и магазинам, так как знают, что каждый их шаг фиксируется камерами видеонаблюдения.

• Речь не идет о специальных обвинителях, перевернувших каждый камешек на своем пути в процессе расследования фактов коррупции и политических преступлений. Речь об обычных честных гражданах, которые отказываются идти на государственную службу, так как не хотят, чтобы кровожадная пресса копалась в их старых ученических работах, медицинских записях в компьютере и электронной почте.

• Речь не идет о досмотрах, металлодетекторах и расследованиях, ставших обычным явлением нашей жизни в аэропортах, школах и зданиях федеральных учреждений. Речь об обществе, которое, рассматривая законопослушных граждан как потенциальных террористов, в то же время не делает практически ничего для защиты этих граждан от реальных угроз их безопасности.

Сегодня, как никогда ранее, мы наблюдаем, как приватность и личная свобода ежедневно подвергаются эрозии. Все мы – жертвы войны против приватности, которая ведется правительственными «прослушками», коммерсантами и просто любопытными соседями.

Многие из нас осознают эту угрозу. Согласно результатам проведенного Luis Harris & Associates в 1996 году общенационального опроса, четверть американцев (24 %) «лично столкнулась с вторжением в их личную жизнь»,

против 19 % по результатам опроса 1978 года. В 1995 году аналогичный опрос показал, что 80 % респондентов считают, что «потребители полностью потеряли возможность контролировать, как компании используют персональную информацию о них и кому она передается».

Ирония судьбы, но оба исследования были оплачены компанией Equifax, получающей ежегодный доход около двух миллиардов долларов именно на сборе и распространении персональных данных.

Итак, мы знаем, что неприкосновенность нашей личной жизни под угрозой. Проблема в том, что мы не знаем, как этой угрозе противостоять.

Роль технологий

Сегодняшняя война против приватности тесно связана с технологическим прогрессом последних лет. Как мы увидим далее в этой книге, неконтролируемое развитие технологий может положить конец приватности. Камеры видеонаблюдения фиксируют события личной жизни, компьютеры хранят личные данные, а сети телекоммуникаций дают возможность получить доступ к персональной информации по всему миру. Несмотря на то что некоторые специальные технологии могут быть использованы для защиты персональной информации, подавляющее большинство достижений в области современных технологий работают на противоположную цель.

Приватность тесно связана с индивидуальностью. Вся история разрушительного воздействия технологий на приватность, по сути, история того, как эти технологии использовались для установления контроля над человеческим духом, с благой целью или во вред. Действительно, технологии сами по себе не нарушают нашу приватность или что-то еще: технологии используют люди, а нарушения появляются в результате установления неправильных процедур использования этих достижений.

Уже сегодня многие люди говорят, что, вместо того чтобы наслаждаться достижениями современного общества, мы обязательно должны позаботиться об обеспечении некоторой степени приватности. Если мы принимаем удобство покупки товаров по кредитной карте или оплату проезда по платной дороге при помощи электронного идентификатора на зеркале заднего вида, мы должны смириться с мыслью, что информация о наших покупках и маршрутах движения постоянно оседает в глобальной базе данных, контролировать использование которой мы не можем. Это, невинное на первый взгляд, соглашение очень похоже на сделку Фауста.

Я думаю, что эта сделка столь же ненужная, сколь и вредная. Он напоминает мне другой кризис нашего общества, имевший место в конце 50-х – 60-х годах XX века, – кризис окружающей среды. Тогда адвокаты большого бизнеса убеждали нас, что отравленные реки и озера – неизбежная плата за экономическое развитие, новые рабочие места и улучшение качества жизни. Отравление было эквивалентом прогресса: все, кто не соглашался с этим, просто не осознавали факты.

Теперь мы поумнели. Теперь мы знаем, что развитие жизнеспособной экономики

зависитот сохранения окружающей среды. Действительно, сохранение окружающей среды – непреложное условие для сохранения человеческой расы. Без чистого воздуха и воды мы просто вымрем. Аналогично, когда человечество пожинает плоды современных технологий, для него как никогда важно использовать эти технологии для защиты личной свободы.

Развитие технологий обвиняется в покушении на приватность не впервые. В 1890 году двое юристов из Бостона, Самюэль Уоррен [Samuel Warren] и Луис Брэндис [Louis Brandeis], писали в

Harvard Law Reviewо том, что приватность подвергается опасности «со стороны новых изобретений и методов ведения бизнеса». В своей публикации они утверждали, что состояние современного общества требует создания специального «права приватности», которое призвано помочь защитить то, что они назвали «правом на приватность».

Уоррен и Брэндис отказывались верить, что приватность должна отмереть в угоду технологическому прогрессу. Сегодня эта публикация считается самой влиятельной юридической статьей на эту тему среди когда-либо опубликованных.

Ее важность и значимость возрастают с каждым годом, поскольку технологические достижения, которые вызывали беспокойство Уоррена и Брэндиса, становятся обычным делом.

Конечно, убивающие приватность технологии существуют не в вакууме, они тесно связаны с наукой, рынком и обществом. Люди создают новые технологии для удовлетворения специфических потребностей, более или менее реальных. Регулирование использования этих технологий происходит в зависимости от того, насколько общество в них нуждается.

Мало кто из инженеров стал бы специально создавать технологию, основным предназначением которой было бы разрушение приватности, мало кто из бизнесменов и потребителей стал бы ее использовать, если бы они осознавали последствия. Чаще всего наблюдается ситуация, когда про обеспечение приватности при использовании новой технологии забывают, или вспоминают, но не придают должного значения, или этот аспект учитывается, но все идет насмарку из-за ошибок при практической реализации. На практике одна ничтожная ошибка может превратить систему, разрабатываемую для защиты персональных данных, в систему, которая разрушает наши секреты.

Каким образом мы можем помешать техническому прогрессу нарушать нашу приватность в условиях свободного рынка? Один из путей – стать осторожными и информированными потребителями. Но я считаю, что не менее важную роль в этом процессе должно играть правительство.

Роль правительства

После всего того, что мы слышали о Большом Брате, можем ли мы думать о правительстве иначе, чем как о враге приватности? Несмотря на то что федеральные законы и деятельность государственных органов часто вредят приватности, я уверен, что наши лучшие надежды на защиту приватности в новом тысячелетии могут быть возложены именно на федеральное правительство.

Самая большая ошибка американского правительства в области защиты приватности состоит в том, что оно не стало развивать заложенную администрациями Никсона, Форда и Картера законодательную базу в этой области. Давайте посмотрим, каким образом она может послужить нам сегодня.

Семидесятые годы двадцатого века были для приватности и защиты прав потребителей прекрасным десятилетием. В 1970 году конгресс принял «Закон о точной отчетности по кредитам» [Fair Credit Reporting Act]. Элиот Ричардсон [Elliot Richardson], бывший в то время советником президента Никсона по вопросам здравоохранения, образования и социального обеспечения, создал в 1972 году комиссию по изучению влияния компьютерных технологий на приватность. После нескольких лет слушаний в конгрессе комиссия пришла к выводу, что повод для тревоги имеется, и в 1973 году выпустила заслуживающий внимания отчет.

Кодекс справедливого использования информации

Кодекс справедливого использования информации базируется на пяти принципах.

• Не должно существовать систем, накапливающих персональную информацию, сам факт существования которых является секретом.

• Каждый человек должен иметь возможность контролировать, какая информация о нем хранится в системе и каким образом она используется.

• Каждый человек должен иметь возможность не допустить использования информации, собранной о нем для одной цели, с другой целью.

• Каждый человек должен иметь возможность корректировать информацию о себе.

• Каждая организация, занимающаяся созданием, сопровождением, использованием или распространением массивов информации, содержащих персональные данные, должна обеспечить использование этих данных только в тех целях, для которых они собраны, и принять меры против их использования не по назначению.

Источник: Департамент здравоохранения, образования и социального обеспечения, 1973

Наиболее важным последствием отчета Ричардсона стал билль о правах в компьютерную эпоху, получивший название Кодекс справедливого использования информации [Code of Fair Information Practices]. Этот кодекс остается одним из самых значимых трудов в области обеспечения приватности при использовании компьютеров на сегодняшний день.

Однако наибольшее значение этот отчет имел не для Соединенных Штатов, а для Европы. В течение нескольких лет после публикации отчета практически все страны Европы приняли соответствующие законы, базирующиеся на изложенных выше принципах. Во многих странах для приведения в действие новых законов были созданы специальные комиссии по защите данных и другие учреждения со специальными полномочиями.

Существует мнение, что повышенное внимание к электронному аспекту приватности в Европе обусловлено горьким опытом нацистской Германии в 40-е годы XX века: гитлеровская тайная полиция использовала информацию правительств и частных организаций в оккупированных странах для выявления людей, представлявших угрозу для оккупантов. Послевоенная Европа осознала всю потенциальную опасность накопления персональной информации даже самыми демократическими правительствами, прислушивающимися к общественному мнению.

Однако в Соединенных Штатах идея создания института защиты информации не была воплощена. Президент Джимми Картер проявлял интерес к вопросам обеспечения медицинской тайны, однако экономические и политические проблемы оказались более значимыми. В 1980 году Картер проиграл на выборах Рональду Рейгану, чья команда считала защиту приватности еще одной неудачной инициативой Картера. Несмотря на то что несколько законов в области защиты личной тайны были приняты во время правления Рейгана и Буша, это целиком заслуга конгресса, а не Белого дома. Пассивность законодательных инициатив со стороны Белого дома послужила причиной отсутствия общенационального закона о защите информации.

Фактически большая часть федерального правительства игнорировала важность обеспечения приватности, а некоторые словно бы придерживались какого-то «антиприватного» плана. В начале 80-х годов федеральное правительство инициировало ряд «компьютерообразных» программ для выявления злоупотреблений и мошенничеств. (К сожалению, из-за ошибочности данных от этих программ зачастую страдали невиновные.

) В 1994 году конгресс принял «Закон о содействии правоохранительным органам в телекоммуникациях» [Communication Assistance to Law Enforcement Act], дававший правительству невиданные доселе полномочия по перлюстрации данных в цифровых каналах связи. В 1996 году конгресс принял закон, обязывающий все штаты помещать номер социального страхования на водительские права, и другой закон, согласно которому всем пациентам должен был быть присвоен уникальный цифровой идентификатор, даже если они сами оплачивали свои медицинские счета. К счастью, вступление этих законов в силу было отложено во многом благодаря протестам граждан.

Эту политику продолжили администрации Буша и Клинтона, всеми средствами попиравшие право пользователей компьютеров на использование приватных и безопасных коммуникаций. Начиная с 1991 года обе администрации усиленно проталкивали инициативу на применение криптографической системы Clipper, которая в случае внедрения давала бы правительству возможность контролировать защищенные коммуникации. Президент Клинтон подготовил также «Закон о пристойности в сфере коммуникации» [Communication Decency Act, CDА], согласно которому предоставление несовершеннолетним доступа к информации сексуального характера объявлялось преступлением, и, как следствие, от всех Интернет-провайдеров требовалась установка всепроникающих систем мониторинга и цензуры. После того как суд Филадельфии признал этот нормативный акт неконституционным, администрация Клинтона обратилась с апелляцией в Верховный суд и проиграла.

Наконец, введенные правительством США ограничения на экспорт шифровальных технологий серьезно ограничили их использование для защиты личной переписки за пределами Соединенных Штатов.

На пороге XXI века Соединенные Штаты должны вновь и очень серьезно задуматься об обеспечении личной тайны. В последней главе этой книги приводятся возможные пути выхода из этой ситуации и предлагаются шаги, которые правительство должно осуществить на уровне федеральной программы обеспечения приватности.

Оборона

Проблема обеспечения приватности в Америке стоит так же остро, как с охраной окружающей среды в 1969 году. Тридцать лет назад река Куяхога в штате Огайо была охвачена огнем, а озеро Эри было объявлено мертвым. Но времена меняются: сегодня вполне безопасно есть выловленную в Куяхоге рыбу, озеро Эри снова ожило, а общее состояние окружающей среды в Америке намного лучше, чем несколько десятилетий назад.

Все вокруг говорит о том, что ситуацию с обеспечением приватности пора приводить к нормальному состоянию. Тема войны против приватности все чаще поднимается в печати, на телевидении и в Интернете. Люди все больше осознают, что их личная свобода ежедневно подвергается ущемлению. Многие начинают самостоятельно принимать простейшие меры защиты, вроде расчетов наличными деньгами и отказа предоставлять свой номер социального страхования (или называют вымышленный). При этом небольшая, но постоянно увеличивающаяся часть общества не просто говорит о технологиях,

обеспечивающихприватность, она переходит от слов к делу, создавая системы и сервисы, которые не посягают на приватность, а, наоборот, обеспечивают ее.

Последние десятилетия научили нас тому, что технология – вещь гибкая, и все факты нарушения ею приватности являются результатом сознательного выбора. В частности, мы знаем, что, когда представитель банка говорит нам: «Мне очень жаль, но, несмотря на то, что Вы против печати Вашего номера социального страхования на выписке о состоянии Вашего банковского счета, мы не можем изменить форму», – это на самом деле означает: «Наши программисты включили печать номера социального страхования в форму выписки по ошибке, но мы не считаем это серьезным поводом для внесения изменений в программу. Как-нибудь в другой раз».

Сегодня мы переосмыслили этот урок и поняли, что большой бизнес и правительство все-таки поддаются давлению общественности. Рассмотрим три примера из последнего десятилетия.

Lotus Development Corporation.В 1990 году Lotus и Equifax решили выпустить на лазерном диске информационный продукт под названием «Рынок Lotus: домохозяйства» [Lotus Marketplace: Households], который включал бы в себя имена, информации. Вскоре большинство людей просто не сможет нигде укрыться от всевидящего ока.

Нецелевое использование медицинских записей.Медицинские записи традиционно считались наиболее характерным видом конфиденциальной информации. Обязательство хранить врачебную тайну всегда рассматривалось как одно из ключевых требований к медицинскому работнику. Но обеспечение конфиденциальности пациента идет вразрез с интересами индустрии медицинского страхования: в этом виде бизнеса экономически выгоднее отвернуться от больного, чем лечить его.

Бесконтрольная реклама.Рекламные буклеты в почте, реклама по факсу, рекламные сообщения в электронной почте, рекламные звонки по телефону во время обеда – лишь начало широкомасштабной и бесконтрольной рекламной кампании. Маркетологи все больше и больше будут использовать персональную информацию для навязчивых рекламных предложений, которые будет трудно отделить от подборок новостей, личных писем и другой некоммерческой корреспонденции.

Персональная информация как товар.Идентифицирующая личность информация: имя, профессия, хобби и другие мелочи, делающие человека уникальным, – все это превратилось в ценный объект владения. Но владеют этим объектом не конкретные индивидуумы, контролирующие информацию о себе, а крупный бизнес, постоянно использующий его для получения прибыли и захвата рынка. Как можно ощущать собственную ценность, не владея в полной мере даже собственным именем?

Генетическая автономия.Прорыв в области генных исследований позволяет очень точно определять наследственные заболевания, особенности характера, уровень интеллекта и другие человеческие черты. Можно ли воспринимать человека непредвзято и адекватно, если имеются неопровержимые научные доказательства наличия у него определенных сильных и слабых сторон, предрасположенности к некоторым заболеваниям? Если нет, то как при наличии свободного доступа к этой информации нам построить демократическое общество?

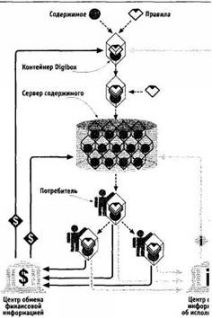

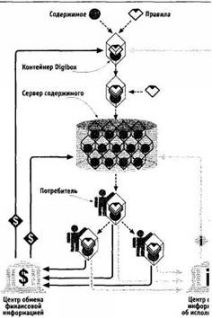

Микроуправление интеллектуальной собственностью.Корпорации очень бдительно следят за правомерностью использования своей интеллектуальной собственности. Но с пиратством чрезвычайно сложно бороться, когда технология позволяет любому потребителю стать распространителем интеллектуальной собственности. Чтобы предотвратить ее хищение, правообладатели задействуют самые изощренные технологии слежки за клиентами. А поскольку технология уже существует, маловероятно, что ее применение будет ограничено лишь защитой от пиратства.

Личность как потенциальный террорист.Наша цивилизация располагает огромным количеством смертоносных технологий. Как общество может защитить себя от угрозы террористических актов, кроме как постоянно наблюдать за каждым? Можем ли мы противостоять систематическим злоупотреблениям со стороны правоохранительных органов, даже если они происходят в интересах всего общества?

Интеллектуальные машины.Серьезную угрозу приватности представляют компьютеры, приближающиеся по своим возможностям к человеческому разуму. Обладая огромной вычислительной мощностью, они в состоянии строить связную картину окружающего мира, интерпретировать и имитировать человеческое сознание настолько правдоподобно, что могут ввести человека в заблуждение относительно их природы.

Этот перечень не охватывает всех проблем, которые могут ожидать нас в будущем. Одной из причин написания данной книги было желание показать, как многие из бурно развивающихся технологий могут неожиданно оказать серьезное влияние на приватность и продемонстрировать недопустимость подхода к решению проблемы обеспечения приватности по остаточному принципу. Теперь вы знаете, что несет нам технологическое будущее, и подготовлены к нему.

Подзаголовок этой книги предрекает смерть приватности в XXI веке, однако цель написания книги – достигнуть противоположного результата. Около 40 лет назад книга Рэйчел Карсон [Rachel Carson] «Безмолвная весна»

[Silent Spring]дала толчок развитию движения в защиту окружающей среды. Именно благодаря всем нам предсказанная Карсон безмолвная весна никогда не настанет. «Безмолвная весна» достигла своей цели, так как помогла людям осознать все коварство влияния пестицидов на экосферу Земли, помогла нашему обществу и нашей планете изменить курс в сторону лучшего будущего.

В этой книге сделана аналогичная попытка показать все множество способов, которыми развитие технологий может лишить нас одной из наиболее ценных свобод. Назовете ли вы эту свободу правом цифрового самоопределения, правом на информационную независимость или просто правом на приватность, форма нашего будущего существования в значительной степени зависит от того, насколько глубоко мы осознаем угрозу, с которой столкнулись уже сегодня, а главное, насколько эффективно сможем ей противостоять.

2

Нация баз данных

Вашингтон, федеральный округ Колумбия, 1965 год. Предложение Бюджетного бюро [Bureau of the Budget] было столь же простым, сколь и революционным. Вместо того чтобы выделять каждому ведомству средства на приобретение компьютеров, создание технологий хранения данных, зарплату обслуживающего эту инфраструктуру персонала, правительству Соединенных Штатов предлагалось сформировать Национальный информационный центр [National Data Center]. Проект должен был начаться с объединения информации из различных ведомств: данных о населении и его размещении из Бюро переписи населения [Bureau of the Census]; данных о трудоустройстве из Бюро трудовой статистики [Bureau of Labor Statistics]; данных о налогах и сборах из Налогового управления [Internal Revenue Service] и информации о выплатах из Управления социального страхования. В дальнейшем предполагалось хранить и другую информацию. Несмотря на то что изначальная цель заключалась в простом снижении издержек, очень скоро стало ясно, что проект таит в себе и другие выгодные моменты. Из общенационального массива данных можно легко и точно получать статистическую информацию. Создание единой общенациональной базы данных позволяет избежать трудностей, возникающих из-за неправильного написания имен, и других проблем, характерных для крупномасштабных банков данных. Единая база данных также позволяет правительству (и не только ему!) использовать накопленную информацию самым эффективным образом. Принстонский институт перспективных исследований [Princeton Institute for Advanced Study] опубликовал отчет, с энтузиазмом поддерживающий проект создания базы данных, в котором говорилось, что централизованное хранение информации обеспечит более высокий уровень ее безопасности и таким образом лучше обеспечит приватность в национальном масштабе. Карл Кайзен [Carl Kaysen], директор института и руководитель исследовательской группы, утверждал также, что конгресс примет необходимые законодательные акты, которые обеспечат дополнительную защиту информации в базе, гарантируют ее приватность и обеспечат подконтрольность обслуживающего базу персонала. Зацикливание на идее привело к тому, что концепция Национального информационного центра переросла в желание создать огромный банк данных, содержащий самую подробную информацию о каждом гражданине США от момента рождения и до смерти. В базе данных должны были храниться: электронное свидетельство о рождении каждого гражданина, свидетельство о гражданстве, школьные оценки, данные о воинской обязанности и прохождении военной службы, записи о налогах, социальных выплатах, информация о владении недвижимостью и, конечно, запись о смерти. ФБР могло бы даже использовать систему для хранения информации о преступлениях. Рекламирующая проект статья появилась в

Saturday Review23 июля 1966 года. Ее заголовок объяснял все: «Автоматизированное правительство: Как компьютеры будут использоваться Вашингтоном для упрощения управления человеческими ресурсами на благо каждого».

Но статья не достигла своей цели. Вместо восторженной поддержки технократического подхода конгресс США инициировал серию слушаний по проблеме угроз, возникающих при использовании компьютерных банков данных. Шесть месяцев спустя

New York Times Magazineопубликовал статью под заголовком «Не говори об этом компьютеру», злобно атаковавшую правительственную идею централизованного накопления информации. Написанная Вэнсом Паккардом [Vance Packard], автором «Обнаженного общества»

[The Naked Society](бестселлер, описывающий, как правительство, бизнес и образовательные учреждения вторгаются в личную жизнь), публикация в

Timesакцентировала внимание на ключевом аргументе против проекта: Самой страшной опасностью централизованного накопления информации в компьютерных базах данных является сосредоточение огромной власти в руках людей, управляющих этими компьютерами. Когда все детали нашей жизни будут помещены в центральный компьютер или другую глобальную систему хранения информации, мы все в некоторой степени попадем в зависимость от людей, контролирующих эти машины.

Времена изменились. Уже в 1968 году Бюджетное бюро заявило, что сомневается в том, что план практической реализации центра будет представлен на рассмотрение конгрессу. Тем временем специальный подкомитет палаты представителей по защите неприкосновенности частной жизни [House Special Subcommittee on Invasion of Privacy] выпустил отчет, в котором говорилось, что обеспечение приватности должно стоять на одном из первых мест при разработке проектов компьютерных банков данных, работы по созданию Национального информационного центра должны быть приостановлены до тех пор, пока проект не сможет гарантировать приватность, а Бюджетное бюро совершило ошибку, не разработав предварительно процедуры обеспечения приватности. Опрос, проведенный Гарвардским университетом в рамках программы изучения взаимодействия технологий и общества, показал, что 56 % американцев против создания Национального информационного центра, так как он нарушит неприкосновенность личной жизни. В этом же году Джерри Розенберг [Jerry M. Rosenberg] предупреждал в своей книге «Смерть приватности»

[The Death of Privacy]:

Когда Адольф Гитлер стремился заполучить пост канцлера Германии, он воспользовался конфиденциальной информацией, полученной в процессе европейской переписи, для устранения некоторых своих противников.

С развитием технологий процедуры централизованного сбора данных упрощаются, последствия злоупотреблений становятся более тяжелыми, а все нити управления сосредоточиваются в руках небольшой группы людей.

Национальный информационный центр так и не был построен. Вместо этого каждое ведомство продолжало развивать свои собственные компьютерные системы. Взамен создания единого банка данных, который мог быть использован не слишком стесняющимся в выборе средств бюрократическим аппаратом для осуществления незаконного контроля над судьбами отдельных людей, правительство учредило десятки банков данных. Американский бизнес последовал примеру правительства, зачастую приобретая компьютерные системы, которые изначально были разработаны для удовлетворения нужд правительства. Политическое решение не создавать централизованное хранилище информации определило курс, которым компьютерные технологии следовали дальнейшие 30 лет. Проект централизованной базы данных подтолкнул бы развитие сверхкрупных вычислительных комплексов и высокоскоростных телекоммуникационных сетей, однако до конца 80-х годов разработчики создавали компьютеры меньшего, регионального, масштаба, практически не связанные между собой сетями. Но решение похоронить проект оказало глубокое влияние на обеспечение приватности личности, пусть это влияние и оказалось неожиданным.

Тридцать четыре года спустя

Сиэтл, 1999. Я заказал две порции кофе с молоком и белым шоколадом и протянул бармену в качестве оплаты карточку Mileage Plus First Card. Несмотря на то что напитки стоили всего по 3 доллара каждый, я предпочел заплатить комиссию за транзакцию вместо использования наличных денег. Каждая покупка по карточке приносила мне бонус, и менее чем за год я накопил более 50 тысяч миль по программе часто летающих пассажиров – достаточно для приобретения нам с женой билетов «туда и обратно» в любую точку Соединенных Штатов. Лет тридцать назад идея отслеживания при помощи компьютера каждой совершаемой покупки показалась бы частью оруэлловского кошмара. Пятьдесят лет назад гениальный математик доктор Дэвид Чом [Dr. David Chaum] придумал электронную наличность, E-Cash, – анонимную систему платежей, позволяющую потребителям совершать покупки электронно, не идентифицируя себя при этом. Кто мог предположить, что настанут времена, когда миллионы людей не только не будут возражать против отслеживания всех их покупок, а будут даже проявлять недовольство, если информация о транзакции теряется? Это только один из весьма интригующих результатов так называемых «программ приверженности», ярким примером которых является система кредитных карт United: созданные ею банки данных дают подробную электронную картинку пристрастий потребителей, и эта картинка создана благодаря поддержке и участию самих исследуемых.

Я всегда звоню маме, когда возвращаюсь домой. Я знаю, что записи о сделанных мною звонках останутся в компьютере телефонной компании, но эта мысль лишь мелькает где-то в глубине сознания. Скорее всего, записи о моих звонках никогда не будут просматриваться людьми, но почти каждый месяц я слышу об очередном крупном преступлении, когда вина подозреваемого была доказана в том числе и благодаря записям телефонной компании. В частности, во время следствия по факту взрыва федерального здания Murrah в Оклахома-Сити в 1995 году одним из самых весомых доказательств, представленных обвинением, были записи о звонках, сделанных Тимоти Маквеем [Timoty McVeigh] и Терри Николсом [Terry Nichols] по предоплаченным телефонным картам. Экстремисты правого толка полагали, что звонки, сделанные по этим картам (приобретенным за наличные), являются анонимными и неотслеживаемыми. Но на самом деле информация о каждом сделанном по такой карте звонке тщательно хранилась. Обвинение представило многостраничную распечатку звонков, сделанных на гоночные трассы, в химические компании, мотели, склады и платные стоянки грузовиков.

Эти записи позволили обвинению доказать, что Маквей и Николс постоянно контактировали по телефону в течение нескольких месяцев, предшествовавших террористическому акту, унесшему самое большое число жизней из всех терактов в истории США

.

В 1960-е годы большая часть компьютеров в стране принадлежала правительству. Комментаторы предупреждали, что централизация персональной информации может создать почву для появления в будущем тоталитарного режима. «У меня предчувствие, что если Большой Брат все-таки появится в США, то это будет не тиран, жадно рвущийся к власти, а помешанный на эффективности неутомимый бюрократ», – писал Вэнс Паккард в своей статье в

New York Times Magazine.

Публикации других журналистов, подобные статье Паккарда, помогли похоронить создание Национального информационного центра, но они не остановили прогресс. Сегодня огромное множество компьютеров, принадлежащих банкам, коммунальным службам и частному бизнесу, ежесекундно фиксирует невообразимый объем информации о каждом из нас. Во многих случаях в компьютерах остается и персональная информация. Вместо национального банка данных мы создали другого монстра – нацию банков данных.

Как мы дошли до этого

Если вы хотите обвинить кого-то в компьютеризации Америки, предъявите свои претензии Джорджу Вашингтону и другим авторам конституции. В 1787 году Вашингтон с единомышленниками объявил, что новая республика должна проводить перепись населения каждые десять лет. В то время это было достаточно просто, но, поскольку и территория, и численность населения Соединенных Штатов выросли, сложность переписи возросла многократно. Проблема заключалась не во все возрастающем количестве ищущих свободы, заполонивших американские порты. Подобно другим правительственным программам перепись приобрела затяжной характер. К 1880 году она перестала быть простым подсчетом жителей: она стала инструментом более подробного изучения нации. Конгресс постановил фиксировать в данных переписи также пол, семейное положение, возраст, место рождения, образование, занятость и уровень грамотности. Вся эта информация направлялась в Вашингтон для оформления в виде таблиц. Процесс осуществлялся практически вручную: клерки выполняли над карточками однообразные операции, подсчитывая число ответов, попадающих под определенный критерий. От начала до завершения проходило 18 недель, при этом совершалось большое число ошибок, выполнять работу становилось все сложнее.

Герман Холлерит – ученый и изобретатель, сотрудник Службы переписи США, создавший машину, автоматизировавшую рутинные операции по обработке карточек переписи населения. Исследования Холлерита по созданию машины практически разорили его семью, но в конечном счете привели к созданию в 1896 году его собственной компании – Tabulating Machine Company. Впоследствии она была приобретена другой компанией, получившей позже название International Business Machines Corporation (IBM). [Фото любезно предоставлено Музеем компьютеров (Бостон, Массачусетс) и Историческим центром (Маунтин-Вью, Калифорния)]

Герман Холлерит пришел в службу переписи в 1879 году молодым выпускником Columbia College. Он сразу же понял основную проблему процесса переписи и загорелся идеей создать машину, которая могла бы автоматизировать работу клерков. В течение года он исследовал проблему, а затем еще год изучал машиностроение в Массачусетском технологическом институте [MIT]. Возвратившись в Вашингтон, Холлерит проработал год в Патентном управлении, потом оставил госслужбу и с 1884 года занялся изобретательством как основной деятельностью.

Холлерит изобрел способ хранения информации путем пробивания определенным образом отверстий в листах плотной бумаги. Подсчитывая затем эти отверстия по различным критериям, можно было получать всю статистическую информацию, необходимую службе переписи. В 1889 году он выиграл объявленный службой переписи тендер и получил контракт на автоматизированную обработку карточек переписи с помощью своих машин в следующем году. Машинная обработка данных заняла всего шесть недель, и Холлерит стал известной в мире фигурой среди специалистов по переписи. В 1896 году Холлерит преобразовал свой бизнес в корпорацию – Tabulating Machine Company. В 1911 году он продал свою компанию, получив за нее 1 миллион долларов и предложение сотрудничать с правопреемником – Computing-Tabulating-Recording Company (CTR). Три года спустя CTR наняла Томаса Уотсона [Thomas J. Watson], который в 1924 году переименовал ее в International Business Machines Corporation (IBM). В 1920-е годы IBM продолжила совершенствование выпускаемых табуляторов и поиск новых рынков для своего оборудования. Фирма создала печатающий табулятор Туре 1, который выводил результаты на бумагу, сортировщик Туре 80, который сортировал стопку карточек в зависимости от пробитых в них отверстий. В 1928 году IBM разработала карточку с 80 колонками и 10 строками. Перфокарты этого формата применялись вплоть до 1980-х годов. (Эти 80 колонок живы по сей день: валки терминала первого телетайпа имели ширину 80 колонок, так же как и первый видеотерминал. Когда в 1981 году IBM стала продавать персональные компьютеры, ширина их экрана, естественно, тоже составила 80 символов.) Забавно, но IBM осуществила рывок в своем развитии как раз во времена Великой депрессии. Треть рабочих лишилась своих рабочих мест, люди голодали. Тогда президент Франклин Д. Рузвельт заложил основы современных социальных гарантий со стороны государства. В 1935 году конгресс одобрил предложенный Рузвельтом «Закон о социальном страховании» [Social Security Act]. В соответствии с положениями этого закона работодатель обязан был вычитать из выплат каждому работнику определенный процент, добавлять к нему свою «прибавку» и направлять эти суммы в правительственный Фонд социального страхования [Social Security Trust Fund]. Именно из этих денег Министерство социального страхования (так в то время называлось Управление социального страхования) выплачивало пособия по безработице, нетрудоспособности и потере кормильца. Очень сложным моментом в деятельности молодого министерства было обеспечение персонального учета перечисленных в Фонд средств, так как размер социальных выплат конкретному работнику зависел частично и от этого показателя. Это означало, что Министерство социального страхования должно не только отслеживать доходы каждого работника, но и хранить эту информацию, начиная с первого дня его трудовой деятельности и в течение достаточно большого периода после его смерти, пока семья получала выплаты по потере кормильца.

Перфокарта

Предложенные Холлеритом перфокарты были основным носителем информации для табуляторов и компьютеров со второй половины 80-х годов XIX века и до 60-х годов XX века, когда их заменили магнитные ленты. Изображенная выше перфокарта использовала формат (стандартизованный в 1928 году) с 80 колонками и 10 строками. Отверстие в определенном столбце и строке представляет отдельное число, а комбинация отверстий в одной строке – букву. Перфокарты широко использовались вплоть до 80-х годов XX века, в некоторых системах используются до сих пор. [Перфокарта любезно предоставлена Брэдли Россом (Bradley Ross)]

С момента образования в 1936 году Министерство социального страхования сразу же стало «крупнейшей бухгалтерской конторой в мировой истории».

Министерство рассчитывало, что ему придется иметь дело с 25 миллионами работников, однако цифра составила 45 миллионов.

Для обеспечения достоверности учета министерство присвоило каждому работающему номер социального страхования [Social Security Number, SSN]. Номер отсылался каждому работнику, а также пробивался на специальной «накопительной» перфокарте. Каждый год Министерстве социального страхования поднимало карточку каждого работающего и пробивало в ней информацию о полученных в течение этого года доходах. К 1943 году министерство оперировало более чем 100 миллионами карт, для хранения которых требовалась площадь примерно в два с половиной гектара.

В 1951 году конгресс изменил правила расчета социальных выплат. Эти изменения потребовали хранения на перфокарте дополнительной информации, и уже через пять лет на карте не оставалось места. Управление социального страхования, в которое недавно было переименовано министерство, не могло заводить на каждого работающего дополнительные карточки, так как это привело бы к резкому увеличению площадей, необходимых для их хранения. У системы социального страхования просто не осталось другого выбора, как обратить свое внимание на молодую отрасль – электронную обработку данных и недавно созданный IBM ламповый компьютер первого поколения – IBM 705. С этого момента история трудовой деятельности нации стала храниться не на перфокартах, а на магнитных лентах. Машины были установлены в 1956 году, как раз в тот момент, когда первые перфокарты уже были заполнены до 80-й колонки.

Рост популярности номеров социального страхования

Изначально не предполагалось использовать номера социального страхования (SSN) в качестве универсального идентификатора для каждого американского гражданина, однако буквально через 10 лет они стали таковыми. • В 1943 году президент Рузвельт издал распоряжение, обязывающее все федеральные ведомства использовать номера социального страхования для идентификации граждан, вместо разработки дорогостоящих систем нумерации для каждого отдельного ведомства. • Министерство обороны отказалось от использования «серийных номеров» и перешло на использование номеров социального страхования. • Министерство по делам ветеранов [Veterans Administration] стало использовать SSN для учета выплат уволенным военнослужащим. • Федеральное управление авиации [Federal Aviation Administration, FAA] приняло SSN в качестве номеров лицензий пилотов. • Комиссия по гражданской службе [Civil Service Commission] приняла SSN в качестве основного идентификатора для федеральных служащих. Еще в начале этого процесса некоторые статистики склонялись к мнению, что выбор номера социального страхования в качестве общенационального идентификатора не очень удачен. Первая проблема заключалось собственно в номере 9-значного числа было явно недостаточно для учета всех граждан, всех временно въезжающих в страну и всех нерезидентов до конца XXI века. Вследствие малой длины SSN любое случайным образом выбранное число с большой вероятностью могло оказаться реально существующим SSN, что давало повод для различного вида мошенничества и уклонения от налогов. Другая проблема связана со способом присвоения SSN. В отличие от повсеместно распространенной практики присвоения идентификатора при рождении, SSN присваивался после направления письма в Управление социального страхования. В результате люди получали SSN в разное время, а многие вообще его не имели! И последний недостаток SSN: отсутствие так называемого «контрольного разряда» – цифры, которая не несет информации, но подтверждает корректность остальных цифр в номере. Без этой меры обнаружить опечатку в номере не представляется возможным. Все эти недостатки лишь увеличивали объем недостоверной информации, которая сохранялась в базах данных с SSN в качестве глобального идентификатора. Эти факты подтверждают, что SSN не годится на роль идентификатора, даже в своей изначальной ипостаси – для учета пенсионных и социальных выплат. Исходя из этих соображений в 1948 году Национальная служба по учету населения [National Office of Vital Statistics] предложила использовать номера свидетельств о рождении. С 1 января 1949 года каждое свидетельство о рождении должно были получать уникальный номер, и в течение нескольких лет эти номера заменили бы собой SSN. Но страна не захотела принять универсальный национальный идентификатор, который был хорошо спроектированным и управляемым. Профессор Колумбийского университет Алан Уэстин [Alan Westin] писал в 1967 году:

В 1949 и 1950 годах идея была подвергнута критике в газетах как направляющая нас по пути создания «полицейского государства», возбужденные карикатуристы пугали образом «Большого Брата». Оппозиция была достаточно сильна, чтобы убедить 24 штата отказаться от участия в реализации плана. Конгрессу пришлось отказаться от законодательной инициативы, выдвинутой для реализации этой федеральной программы.

В 1961 году Налоговое управление попыталось вновь вернуться к этой теме и ввести свои собственные идентификационные номера. Однако этот план был отклонен как слишком затратный, а управлению было предписано использовать SSN, что оно и сделало в следующем году. Хорошо это или плохо, но правительству было слишком трудно использовать SSN для идентификации граждан в своих компьютерных системах. Использование имен было невозможно: разные люди могли иметь одинаковые имена, их написание могло случайно или преднамеренно изменяться, наконец, компьютерам в то время просто трудно было работать с именами. Однако никто не был в восторге от «цифровой» альтернативы. В 1969 году, отвечая на вопрос исследователя из Гарвардского университета, один из респондентов из Бостона замечательно сформулировал проблему:

Ладно, они уже имеют в своем распоряжении всю информацию… [и] если они захотят свести ее воедино, то мы все равно ничего не сможем с этим поделать. Но я не хочу носить номер, у меня есть имя. Это имя принадлежит мне, и больше никому. Я предпочитаю носить это имя до самой моей смерти, и не желаю, чтобы меня идентифицировали по номеру социального страхования.

Америка принимает SSN

Правительство США было не единственной организацией, использующей номера социального страхования. Многие штаты использовали SSN для учета внутренних налогов и номеров водительских удостоверений; в библиотеках SSN использовались в качестве номеров библиотечных карт; учебные заведения и больницы использовали SSN в качестве идентификаторов студентов и пациентов. В мире частного бизнеса самыми агрессивными пользователями SSN стали кредитные бюро, которые компьютеризировали свою деятельность в 1960-х годах и обнаружили, что SSN очень удобны при обработке информации. Конечно, учет кредитов начался не в 1960-х. Американцы делали крупные покупки в кредит со времен окончания Гражданской войны. С наступлением нового века кредитные бюро по всей стране хранят досье на американских граждан, в которых фиксируются их доходы и платежеспособность. Для упрощения обмена информацией о потребительских кредитах кредитные бюро даже создали свою организацию – Ассоциацию кредитных бюро [Associated Credit Bureaus, ACB]. К 1969 году бизнесмены широко использовали информацию кредитных бюро, но большинство американцев имели смутное представление о том, какая информация там хранится, равно как и о самом факте существования кредитных досье. Естественно, политика многих кредитных бюро не допускала ознакомления потребителей с собранной о них информацией. Основной причиной такой секретности было содержание досье. Компании утверждали, что досье содержат фактическую информацию: невыплаченные займы, задержки компенсации платежей по кредитным картам, информацию о частой смене адресов людьми, скрывающихся от кредиторов. Однако профессор Алан Уэстин, выступая перед конгрессом в марте 1970 года, заявил, что «досье могут содержать факты, статистику, недостоверную информацию и слухи… практически обо всех сферах жизни человека: семейных проблемах, работе, школьных годах, детстве, сексуальных пристрастиях и политической деятельности». Очевидно, бизнесмены в то время считали, что если человек ударил свою супругу или имеет определенные сексуальные пристрастия, то он, вероятно, ненадежный заемщик. Неудивительно, что бизнесмены скрывали от общественности, какая именно информация собирается об американцах. С 1965 по 1970 годы три сенатских комитета и законодательные органы пяти штатов провели серию слушаний, посвященных развитию индустрии сбора информации о кредитах.

Законодатели пытались разобраться в этой ранее засекреченной индустрии. Главным свидетелем на большинстве этих слушаний был профессор Алан Уэстин, по-кавалерийски лихо атаковавший скрупулезность сбора информации о потребителях и подвергавший резкой критике практику, когда собранная информация предоставляется по первому запросу любому, кроме самих потребителей. Но самое большое беспокойство как Уэстина, так и законодателей вызывала грядущая волна компьютеризации, которая могла привести лишь к ухудшению ситуации. В отличие от бумажных папок, содержимое которых должно было периодически урезаться, дабы не утонуть в информации, компьютерам ничего не нужно «забывать». «Перенос содержимого папок в компьютеры неизбежно приведет к возникновению угрозы гражданским свободам, приватности, самой сущности человека, потому что доступ к этой информации чрезвычайно упростится», – говорил Уэстин. С помощью компьютеров можно создать нестираемую историю человека, со всеми совершенными им ошибками, лишив его, таким образом, права на еще один шанс. Догадке Уэстина есть практическое подтверждение. В своей книге «Обнаженное общество» Вэнс Паккард рассказывает историю одного 18-летнего юноши, который не мог устроиться на работу ни в один магазин в штате Мичиган, несмотря на положительные рекомендательные письма от учителей, пастыря и даже шефа полиции его городка. А причина крылась в том, что в 13-летнем возрасте он был пойман на мелкой краже в магазине. В результате его имя попало в компьютерную систему, к информации которой имели доступ практически все магазины в регионе. Благодаря способности компьютеров хранить информацию долгие годы и быстро предоставлять ее по первому требованию, человек навечно оказался в черных списках мичиганских торговцев. Уэстин и другие свидетели привели в качестве примера множество историй, когда людям было отказано в выдаче кредита, страховании или приеме на работу из-за компьютерной ошибки – неправильно введенной в базу данных информации. Нередки случаи, когда перепутывались записи о двух людях с созвучными именами. Иногда возникала ситуация, когда администрация магазина выставляла покупателю счет за кредит, а покупатель отказывался его оплачивать, так как не производил соответствующих покупок. В этих случаях правда всегда была на стороне продавца, так как именно он контролировал файлы с информацией о кредитах. В качестве контраргумента кредитные бюро заявили, что их деятельность является жизненно важной для роста национальной экономики, базирующейся на кредитах. Без достоверной информации о кредитной истории невозможно оценить риск выдачи кредита конкретному заемщику, невозможно осуществлять ипотечное кредитование, супермаркеты не будут иметь возможности продавать что-либо в кредит. Это не только может погубить кредитную отрасль экономики, но и просто больно ударить по честным заемщикам, которые не смогут получить кредит из-за отсутствия информации. Конгрессу необходимо было найти выход из этого тупика противоречий. С одной стороны, Уэстин, Паккард и другие их сторонники утверждали, что перенос информации из бумажных папок в компьютеры создает возможности для новых видов злоупотреблений. В связи с этим компьютеризацию отрасли необходимо было ограничить. Но эксперты по информационным технологиям утверждали обратное. Компьютер сам по себе дает «больше возможностей для контроля над потенциально опасными действиями», – заявил доктор Гарри Джордан [Dr. Harry С. Jordan], основатель калифорнийской фирмы Credit Data Corporation. (В 1968 году Credit Data Corporation была приобретена компанией TRW Inc. и стала называться TRW-Credit Data, а в 1996 году снова была выделена из TRW и новая компания получила имя Experian.) На слушаниях подкомитета конгресса по защите неприкосновенности частной жизни в 1968 году Джордан заявил, что компьютеры можно даже запрограммировать таким образом, чтобы они принудительно выполняли процедуры, обеспечивающие приватность, например автоматическое стирание устаревших данных.

В результате этих слушаний в апреле 1971 года конгресс принял окончательный вариант «Закона о точной отчетности по кредитам».

Вместо того чтобы искусственно тормозить компьютеризацию кредитной отрасли, закон предоставил новые права потребителям на хранящуюся о них в кредитных базах данных информацию, включая право ознакомления со своими досье, право корректировки ошибочной информации, а также право внесения в базу данных своих версий событий, если кредитор утверждал, что невыгодная для потребителя информация верна. Однако представители кредитной отрасли воспротивились такому подходу, ибо он грозил им лавинообразным ростом запросов потребителей на ознакомление со своими досье. Но этого не произошло. Произведенное Уэстином в 1972 году исследование показало, что после принятия закона число желающих ознакомиться со своими досье возросло незначительно – с 0,5 до 0,7 %.

Вместо лавины запросов закон просто дал возможность потребителям бороться с самыми вопиющими нарушениями их прав в кредитной отрасли, а у федеральных органов и отдельных штатов появилась возможность предъявлять кредитным компаниям иски в защиту потребителей.

Алан Уэстин

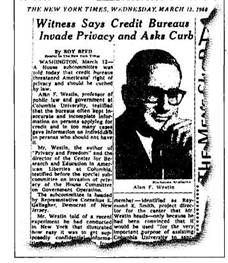

В марте 1968 года профессор Колумбийского университета Алан Уэстин выступил с показаниями перед специальным подкомитетом конгресса по защите неприкосновенности частной жизни относительно угрозы этой гражданской свободе, исходящей от кредитных бюро. Выступление Уэстина имело ключевое влияние на принятие конгрессом «Закона о точной отчетности по кредитам». Оно также убедило советника президента Элиота Ричардсона [Elliot Richardson] в необходимости создания Консультативного комитета по автоматизированным системам обработки персональной информации [Advisory Committee on Automated Personal Data Systems]. В 1972 году возглавляемая Ричардсоном комиссия выпустила очень важный документ, содержащий «Кодекс справедливого использования информации». В отчете комиссии Ричардсона отмечалось также, что «федеральное правительство сыграло решающую роль в расширении использования SSN». [Иллюстрация приводится с разрешения правообладателя. © 1968 by The New York Times Co]

Периодом консолидации в кредитной отрасли стали 1970-е и 1980-е годы. Именно в эти годы отрасль сформировалась в сегодняшнем виде, когда эту нишу заняли три основные компании: Equifax (бывшая Retail Credit), Experian (бывшая Credit Data Corporation) и Trans Union. Каждая из этих компаний обладает примерно одинаковым набором информации: списком кредитных карт, банковских кредитов, студенческих кредитов и других займов за последние семь лет для каждого жителя США, включая детей. (Отрицательные оценки платежеспособности хранятся в течение семи лет, сведения о банкротстве – в течение десяти лет, «положительные» кредитные истории должны храниться пожизненно, но на практике эта информация также уничтожается по прошествии семи лет.) По каждому конкретному займу сохраняется информация об очередных выплатах, сделанных вовремя, а также о количестве задержек выплат на 30, 60 или 90 дней. Кроме простых отчетов, Equifax, Experian и Trans Union предоставляют на базе этой информации множество других услуг. За дополнительную плату может быть рассчитан «рейтинг» заемщика, который оценивает его по 10-балльной шкале на основе анализа его кредитной истории. На основе накопленных данных могут быть также получены демографические сведения, статистические данные по населению и потребительские привычки. Несмотря на то что многие потребители желают получить информацию о своем кредитном рейтинге, она никогда не предоставляется. На первый взгляд кажется, что такая практика нарушает «Закон о точной отчетности по кредитам», но на самом деле это не так, ибо рейтинг – величина расчетная и не является частью хранимой о потребителе информации. Несмотря на реформу 1971 года, многие потребители продолжали жаловаться, что значительный объем информации, хранимой в кредитных базах данных, либо содержит ошибки, либо полностью не соответствует действительности, в результате чего они не могут получить кредит без серьезных на то причин. Занимающиеся оценкой кредитоспособности фирмы также пытались отстоять свое право на предоставление некоторых видов информации о потребителях (таких как имя, адрес, номер телефона и номер социального страхования) кому угодно и с какой угодно целью. Аргументировалось это тем, что данная информация не является информацией о платежеспособности и не находится под защитой «Закона о точной отчетности по кредитам», который запрещает ее предоставление в целях отличных от кредитования и страхования, таких как направленная реклама и услуги по розыску людей. В частности, Trans Union требовала у Федеральной комиссии по торговле [Federal Trade Commission, FTC] предоставить ей право на использование этой информации для целевого маркетинга. Конечно, никто никого не обязывает брать кредит. Но в обществе, в котором потребность в кредитах на покупку дома, автомобиля, на обучение востребована практически всеми, кроме, может быть, высокообеспеченных семей, отказ в выдаче кому-либо кредита автоматически означает лишение его права стать полноценным членом общества. Главная беда кредитных бюро состоит в том, что огромному количеству людей, которым отказано в выдаче кредита, просто не повезло: они носили совпадающее с чьим-то имя, стали жертвой бюрократической ошибки либо их личностью и кредитной историей воспользовался мошенник.

Это может случиться с каждым

Многие американцы стараются соблюдать все правила, но их репутация может быть по неосторожности испорчена плохо спроектированными компьютерными системами, которые не всегда могут адекватно справиться с противоречивыми реалиями современной жизни. Достаточно вспомнить случай со Стивом и Нэнси Росс [Steve and Nancy Ross], которые много путешествовали в начале 1980-х и поплатились за это подпорченной кредитной репутацией «благодаря» Налоговому управлению.

В 1983 году Нэнси Росс выиграла стипендию Японо-американского института проблем управления [Japanese American Institute for Management Sciences] и приглашение провести шесть месяцев на Гавайях. Ее муж Стив в это время был свободным журналистом и консультантом по компьютерам, поэтому семья могла спокойно отправиться навстречу приключениям вместе с детьми. По окончании путешествия они вернулись в свой дом в Лионии, штат Нью-Джерси.

Спустя несколько месяцев Нэнси получила приглашение провести год в странах Дальнего Востока и Японии. Такой шанс упускать было нельзя, поэтому Нэнси снова собрала чемоданы и уехала. Стив к тому времени получил работу на факультете журналистики Колумбийского университета, поэтому вынужден был остаться. С целью экономии Россы решили сдать свой дом в аренду, а Стив переехал в небольшую квартиру в Нью-Йорке.

Вскоре после возвращения в родной дом Стив и Нэнси получили очень неприятное письмо из Налогового управления: на их дом был наложен арест. «Я немедленно связалась по телефону с офисом Налогового управления в Холтсвиле (штат Нью-Йорк) и поинтересовалась, что собственно происходит, – вспоминает Нэнси Росс. – К счастью, мне попался отзывчивый служащий, и в течение получасовой телефонной беседы мы выяснили суть проблемы. Служащий догадался, что произошло, связался с офисом в Калифорнии, и уже через шесть часов мне позвонили из Налогового управления с заверениями, что все в порядке, к нам нет никаких претензий и нам будет выслано соответствующее письмо». Арест был немедленно снят.

Произошедшее стало результатом рокового стечения обстоятельств и ошибок, которые нередко возникают при использовании компьютеров. Поскольку и Стив и Нэнси сами обеспечивали себя работой, т. е. не работали по найму, они должны были ежеквартально уплачивать необходимые налоги самостоятельно. Находясь на Гавайях летом 1983 года, они выслали чек на 3500 долларов в региональный процессинговый центр Налогового управления в Лонг-Айленде, но почта ошибочно переправила его в процессинговый центр в Калифорнии.

Как раз летом 1983 года Налоговое управление внедряло новую компьютерную систему, и в течение года квартальные налоговые платежи не всегда попадали по назначению.

Процессинговый центр в Калифорнии вместо того, чтобы отправить информацию об уплаченном налоге по месту налогового учета, просто открыл новую учетную запись для семьи Россов.

Когда процессинговый центр в Лонг-Айленде получил налоговый отчет Россов за 1983 год, компьютер сразу же заметил, что сумма в отчете расходится с информацией о реально поступивших выплатах (по крайней мере, в нью-йоркских компьютерах) на 3500 долларов. На этом основании компьютер отправил в адрес Стива Росса письмо с требованием доплатить недостающую сумму.

Но как раз в это время Нэнси была в Японии, а Стив снимал квартиру в Нью-Йорке. Несмотря на то что семья распорядилась пересылать поступающую на их имя корреспонденцию на новый адрес, письмо не было переслано, так как на конверте была пометка «не пересылать». В результате Стив просто не мог знать о его существовании. Тогда налоговое управление послало еще одно письмо с предупреждением о наложении ареста на недвижимость по почтовому адресу дома Россов без указания конкретного адресата. Но арендаторы проигнорировали письмо налогового ведомства, так как сами имели с ним некоторые проблемы.

Далее, Налоговое управление попыталось отыскать банковский счет Россов в Нью-Джерси, но он был закрыт, так как использовались новые счета – на Гавайях и в Нью-Йорке. Поскольку отыскать новые счета не удалось, налоговики просто наложили арест на принадлежащий Россам дом в Нью-Джерси.

Я очень подробно излагаю все детали, потому что большинство аналогичных случаев с кредитами настолько же сложны. И это всегда очень длинная история. Вот только история эта не попала в компьютеры Trans Union и Equifax. Эти компании располагали лишь информацией о том, что на дом семьи Россов стоимостью 10 тыс. долларов был наложен арест. Поэтому, когда в мае 1985 года пришло время продления семейной кредитной карты Mid Atlantic MasterCard, вместо автоматического продления, банк просто аннулировал ее.

«Сначала я позвонил в TRW, – рассказывает Стив Росс. – Там ответили, что нет никаких проблем и нам всего лишь нужно послать в их адрес письмо с объяснением ситуации, и они поместят эту информацию в наше досье. Когда я поинтересовался, будет ли недостоверная информация удалена из наших записей, то получил ответ „нет“. Они не делают этого! Если в вашей кредитной истории появляется дискредитирующая вас информация, они никогда не удаляют ее, а лишь помещают рядом ваши объяснения».

«Мы выслали две копии письма. Если верить представителям компании, информация была помещена в наши записи, кратко сформулированная в виде одного абзаца. Нас также заверили, что получено подтверждающее письмо о нашей „чистоте“ из налогового органа. Проблема заключалась в том, что обе компании [TRW и Equifax] уже продали информацию о надежности заемщиков около 187 независимым кредитным бюро, и у меня не было никакой возможности смыть с себя это пятно», – продолжает Стив.

Подобно тому, как компьютерный вирус повторно заражает только что вылеченную систему, независимые кредитные бюро снова «заразили» компьютеры TRW недостоверной информацией о наложении Налоговым управлением ареста на дом Россов в Лионии. Требование «Закона о точной отчетности по кредитам», касающееся права на корректировку информации о себе, не сработало, несмотря на все старания. «Буквально не было никакой возможности удалить эту информацию из системы», – вспоминают Россы.

В конечном счете им удалось убедить Mid Atlantic перевыпустить их семейную кредитную карту. И это было огромное достижение, ведь в течение следующих семи лет семья не смогла бы получить кредитную карту ни в одном другом финансовом учреждении, им отказывали в выдаче банковских кредитов, они даже не имели возможности перефинансировать собственное жилье. Они были «приземлены» в прямом смысле этого слова: с записью в кредитной истории о наложении ареста на недвижимость они не могли переехать и переоформить ипотечный кредит на новый дом.

Если бы не удалось восстановить карточку Mid Atlantic, ситуация могла бы развиваться куда более плохо: «Моя работа связана с поездками. Но как можно взять на прокат автомобиль без кредитной карты? Как можно оплатить без нее номер в гостинице? Кредитка – неотъемлемая часть повседневной жизни. Ее отсутствие могло лишить меня возможности зарабатывать на жизнь», – говорит Стив Росс.

«В конце 80-х суммарный годовой доход нашей семьи выражался 6-значным числом. Но вплоть до 1992 года в наш адрес поступали лишь малоинтересные предложения по кредитным картам. И лишь через семь лет, благодаря „Закону о точной отчетности по кредитам“, информация о наложении ареста на наш дом была удалена из нашего кредитного досье».

Однако точка в кредитной истории Россов на этом не была поставлена. Когда Стив впервые получил копию отчета о кредитоспособности своей семьи, он заметил в нем еще одну странную вещь – запись о заказе по каталогу Spiegel из Чикаго. «Spiegel утверждал, что мы заказали у него вещи и не заплатили за них. Удивительно, ведь мы никогда не имели с ними дела, и они никогда не выставляли нам счет. Видимо, счет должен был быть выставлен кому-то в Техасе [куда был выслан товар]. TRW не расследовала этот случай, [но, по крайней мере,] пыталась это сделать. К тому времени когда мы узнали об инциденте, Spiegel уже удалил соответствующие записи из своих компьютеров, и не было возможности проверить информацию, разве что вручную. Таким образом, она осталась только в семейном отчете о платежеспособности».

Опыт семьи Росс не является уникальным. В 1991 году Джеймс Уильяме [James Williams], сотрудник расположенной в Нью-Йорке фирмы Consolidated Information Service, занимающейся оценкой рисков ипотечного кредитования, проанализировав 1500 отчетов, полученных от TRW, Equifax и Trans Union, обнаружил, что 43 % из них содержат ошибки. В этом же году 1400 домовладельцев городка Норвич из штата Вермонт (3000 жителей) были отмечены в компьютерной системе TRW как нарушители налогового законодательства, «вследствие того что служащий TRW, собирающий ипотечную информацию, по ошибке принял налоговые счета за налоговые

штрафы».

Несмотря на то что инцидент стал достоянием общественности, многим с трудом удалось добиться от TRW корректировки своих досье. Аналогичный случай имел место в Кембридже, штат Массачусетс, когда служащий Equifax также перепутал налоговые счета со штрафами.

Защитники приватности утверждают, что более половины досье содержат большое количество ошибок. Некоторые из этих ошибок, такие как неправильный адрес, несущественны. В других случаях в досье смешивается кредитная информация о двух совершенно разных людях с похожими именами, либо досье просто содержат некорректную информацию.

Особенно прискорбно, что агентства часто не вносят исправления в досье, даже когда им явно указывается на ошибки. Например, в 1989 году Бони Гитон [Bonnie Guiton], впоследствии советник Белого дома по делам потребителей, запросила копию своего кредитного отчета и обнаружила в ней информацию о совершенно неизвестном ей счете: очевидно, кто-то просто оформил кредитную карту на ее имя. Гитон обратилась в кредитное бюро с требованием удалить ошибочную информацию. «В полученном ответе утверждалось, что ошибка исправлена и эта информация удалена из моих записей», – рассказывала Гитон на слушаниях в конгрессе в сентябре 1989 года.

Однако, когда через несколько месяцев она повторно запросила отчет, информация о мошенническом счете по-прежнему в нем присутствовала.

Ошибки в кредитных досье – распространенное явление. Гитон отметила также, что многие ее сотрудники запрашивали свои отчеты и находили в них множество ошибок. Лично я не знаю ни одного человека, который не находил бы ошибок в своих кредитных отчетах. Причем это были не безобидные опечатки, а информация, отрицательно влияющая на кредитный рейтинг человека.

В Ассоциации кредитных бюро, АСВ, оспаривается около 50 % случаев. По данным АСВ, среди продаваемых ею кредитных отчетов более 550 миллионов содержат небольшие ошибки. Согласно данным исследования, проведенного в 1991 году по заказу АСВ консалтинговой фирмой Arthur Andersen, ошибки, которые реально могут повлиять на решение о предоставлении кредита, встречаются менее чем в 1 % кредитных отчетов. Но это означает, что более двух миллионов людей получат незаслуженный отказ в предоставлении кредита.

Скорее всего, обе оценки справедливы. Многие люди находят в своих кредитных отчетах неточности, но обычно они незначительны. Конечно, эмитенты кредитных карт в курсе ситуации с ошибками, и небольшое пятнышко на кредитной репутации клиента не станет поводом для отказа в выдаче ему карты. Но такое положение дел нельзя считать справедливым, ибо оно в равной мере приводит к ситуации, когда кредит выдается человеку ненадежному, и к ситуации, когда честному гражданину в кредите отказывают.

Кража личности: Украденное «Я»